FORENSICS

signin_for_forensics

解法一:

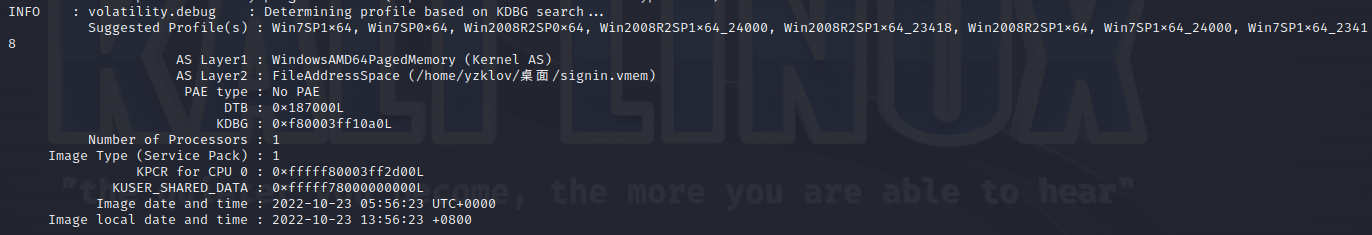

- vol.py -f signin.vmem imageinfo

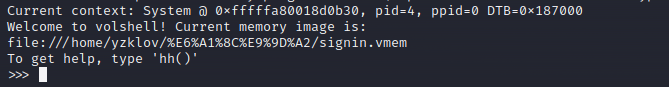

要验证哪一个系统正确,可以使用命令: - vol.py -f signin.vmem –profile=Win7SP1x64 volshell

下图这样说明成功

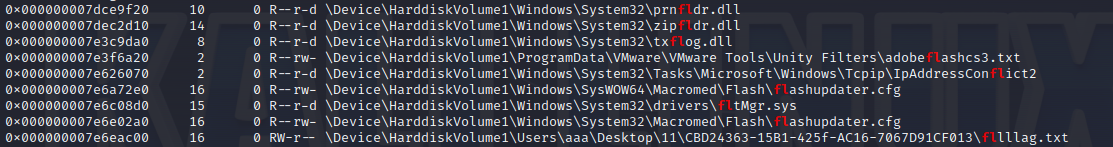

接下来寻找flag所在的文件

可以使用fl来匹配也可以.txt - vol.py -f signin.vmem –profile=Win7SP1x64 filescan | grep fl

dump fllllag.txt文件 - vol.py -f signin.vmem –profile=Win7SP1x64 dumpfiles -Q 0x000000007e6eac00 -D ./

得到一个.dat数据文件

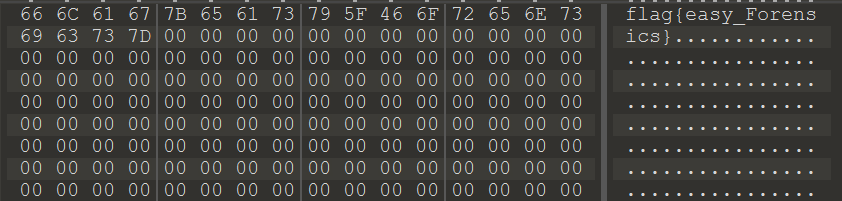

用010editor打开

解法二:

- vol.py -f signin.vmem imageinfo

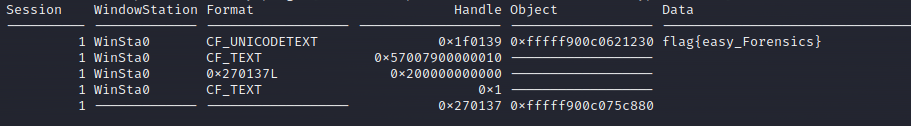

- vol.py -f signin.vmem –profile=Win7SP1x64 clipboard

ezvmem-1

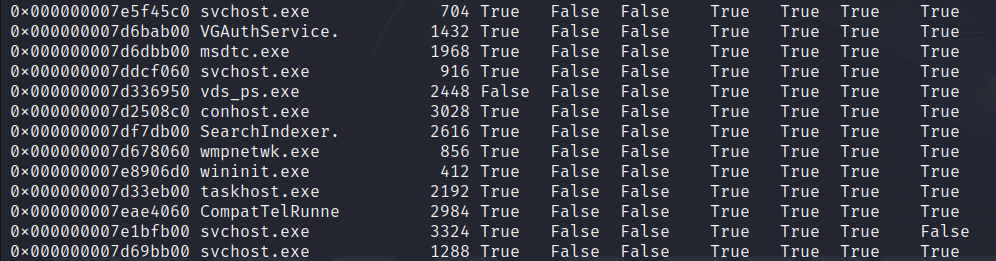

- vol.py -f challenge.vmem –profile=Win7SP1x64 psxview

使用各种进程列表查找隐藏进程

因为描述说明了恶意进程是隐藏起来的,因此定位 pslist 为 false 的文件,整个列表就这么一个文件,因此提交该文件的 offset 即可

ezvmem-2

- vol.py -f challenge.vmem –profile=Win7SP1x64 procdump –offset=0x000000007d336950 -D ./

procdump:将进程转储到可执行文件示例中

然后把这个文件放到沙箱中跑一下就可以知道木马类型了