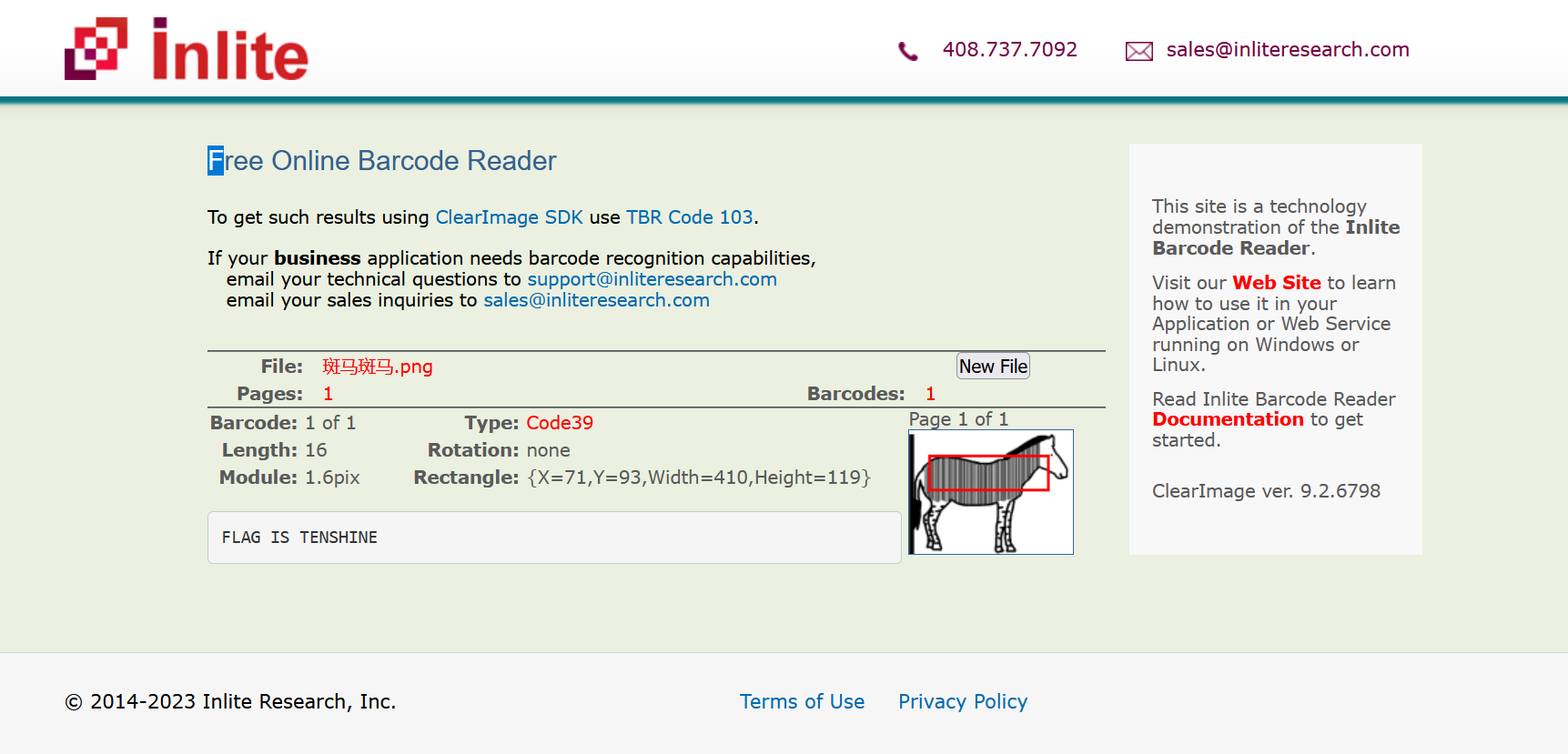

Banmabanma

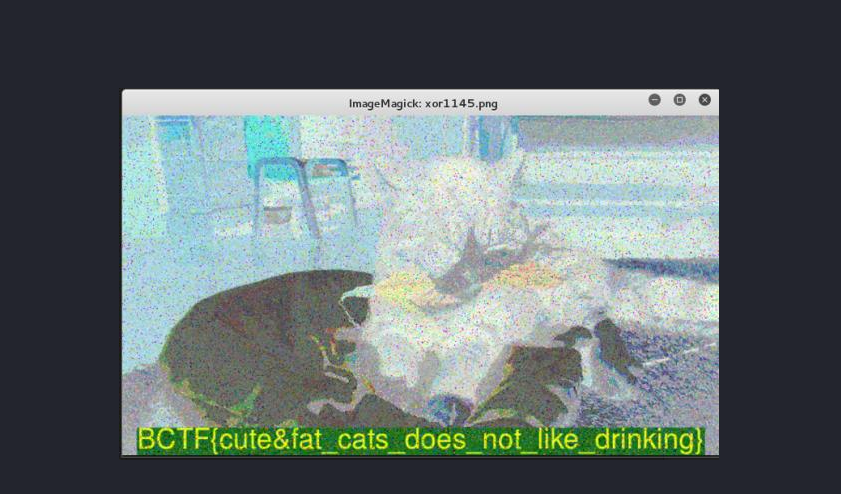

打开是张png图片,条形码,直接在线解码

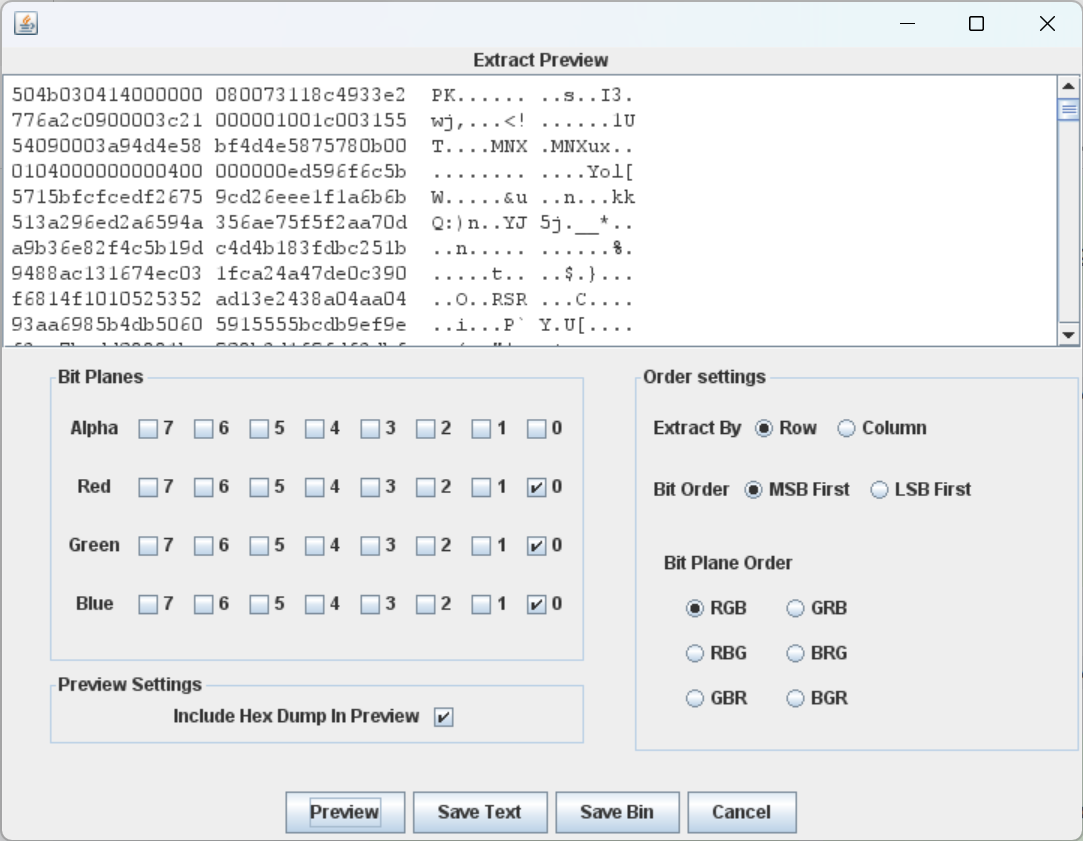

stesolve打开

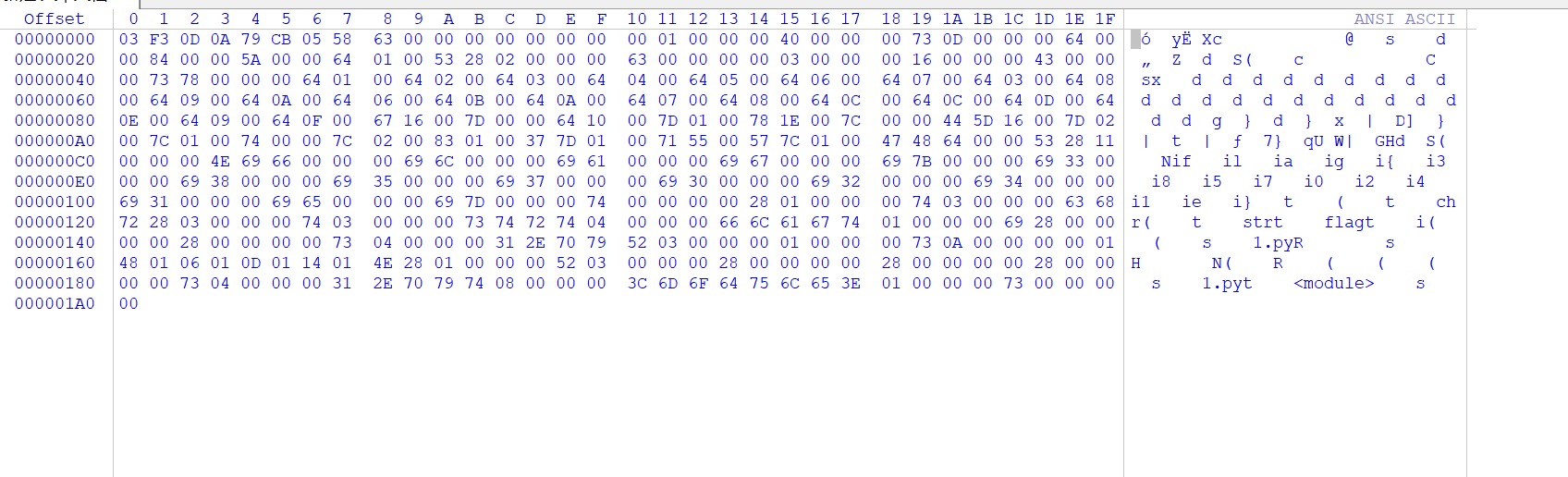

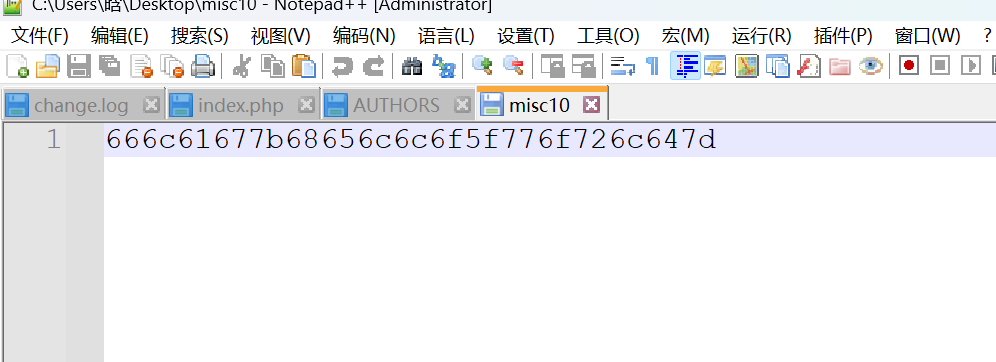

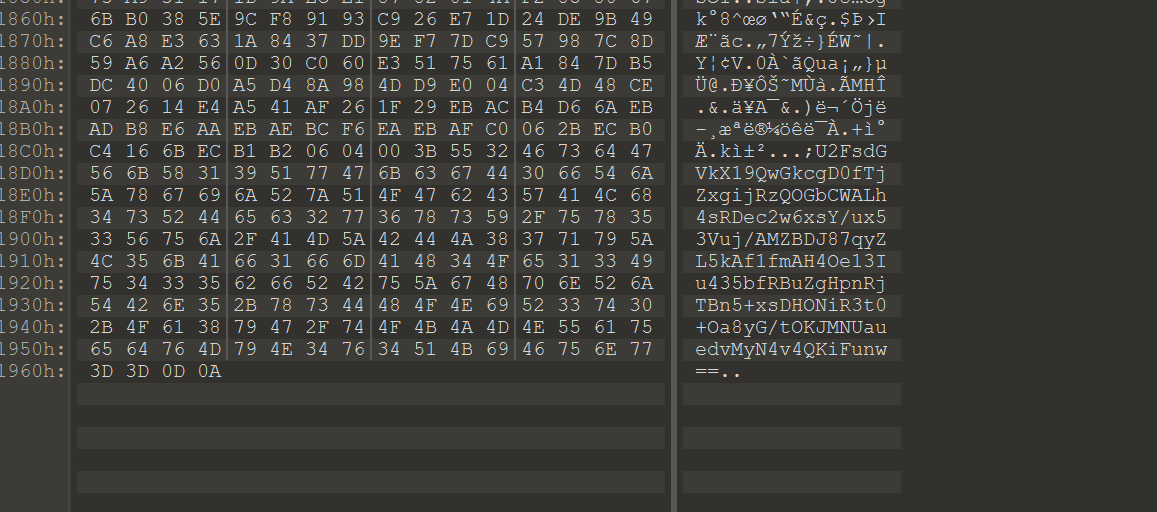

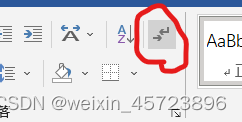

winhex打开,ctrl+r选择转换方式

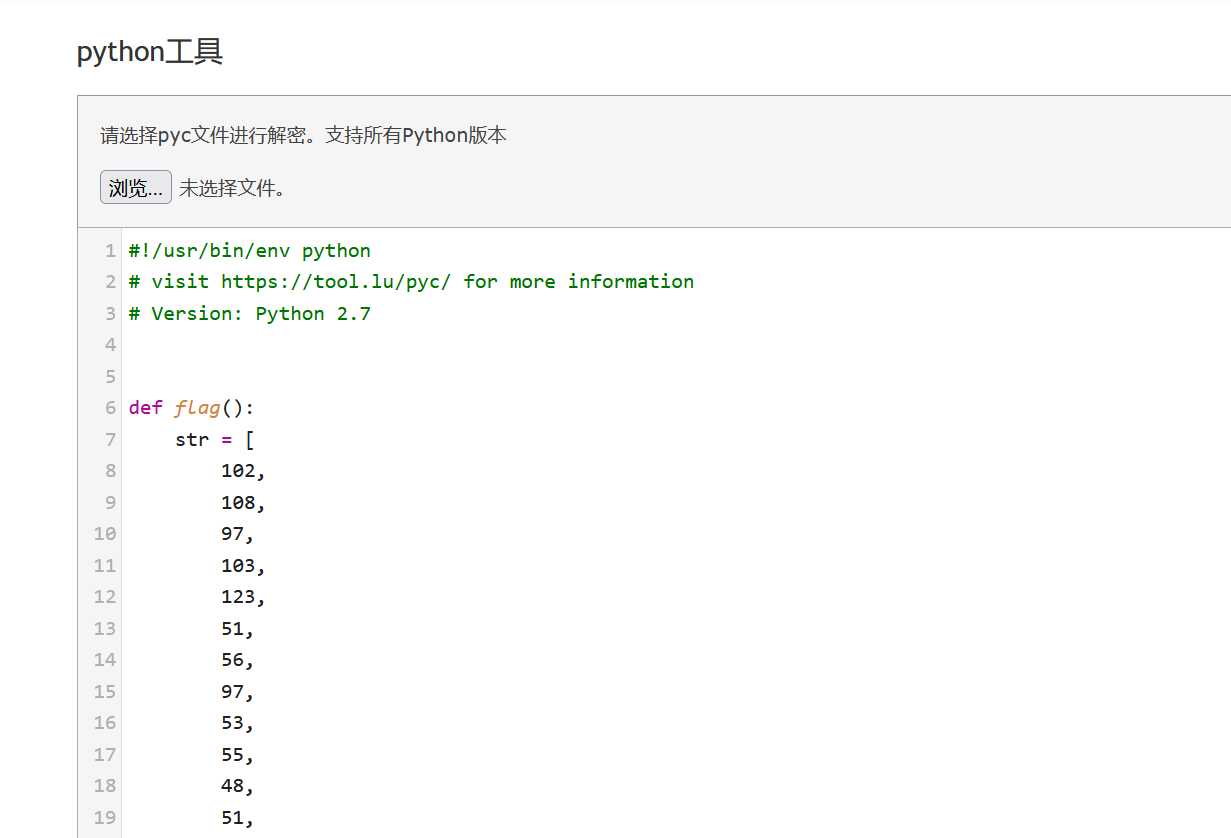

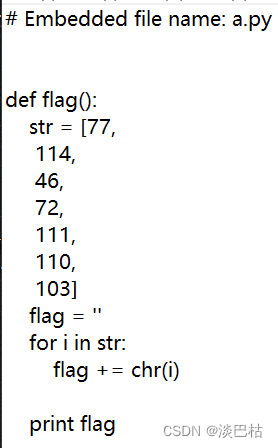

发现.py,flag

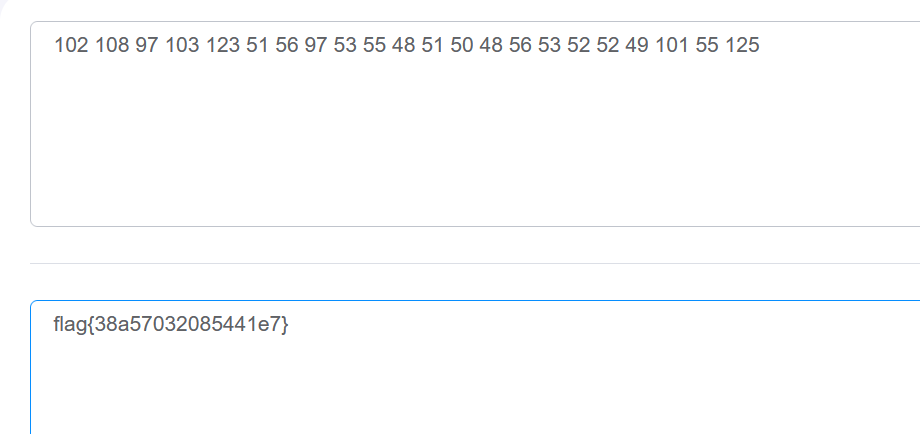

保存为pyc后缀,在线网站反编译

心仪的公司

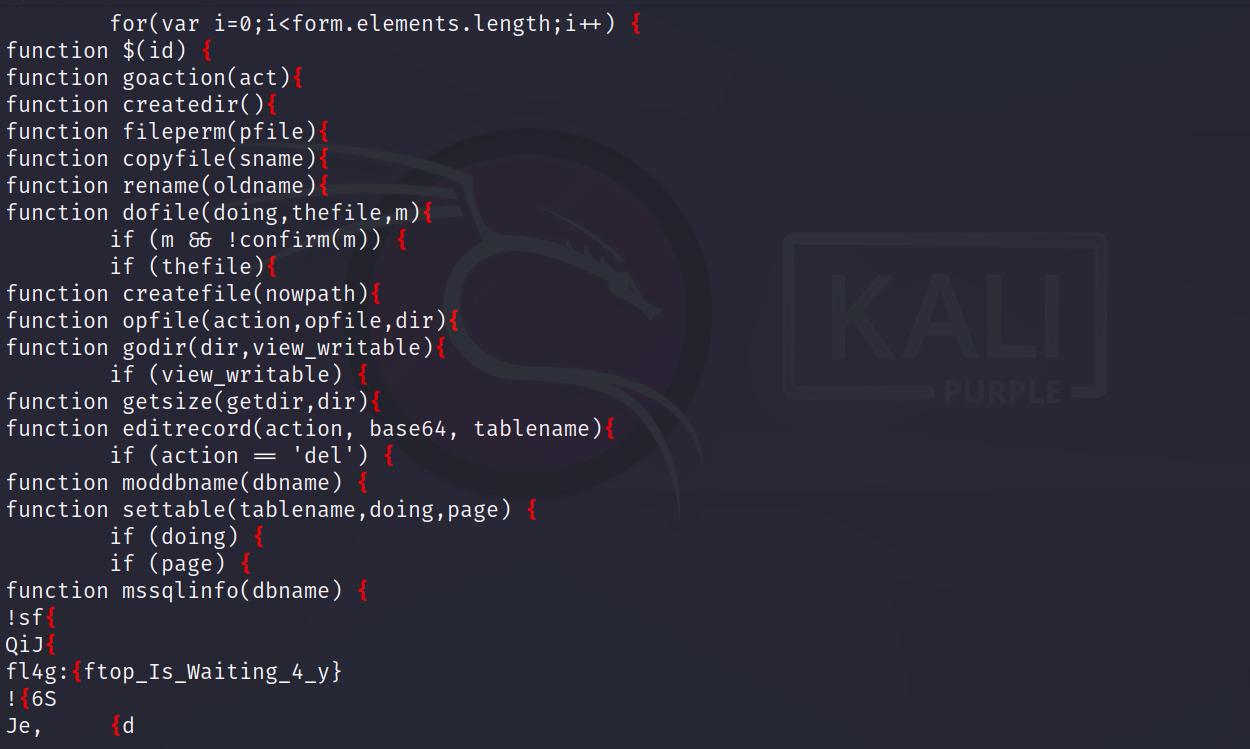

1 | strings webshell.pcapng |grep { |

pure_color

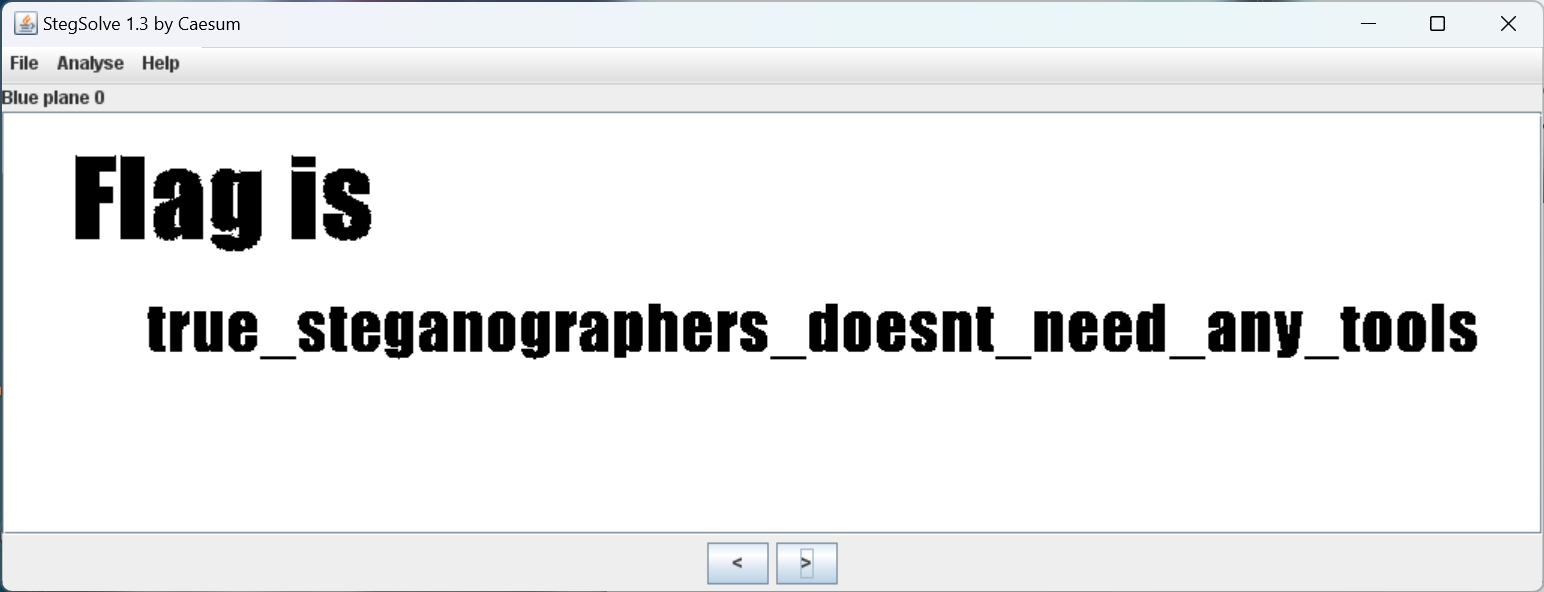

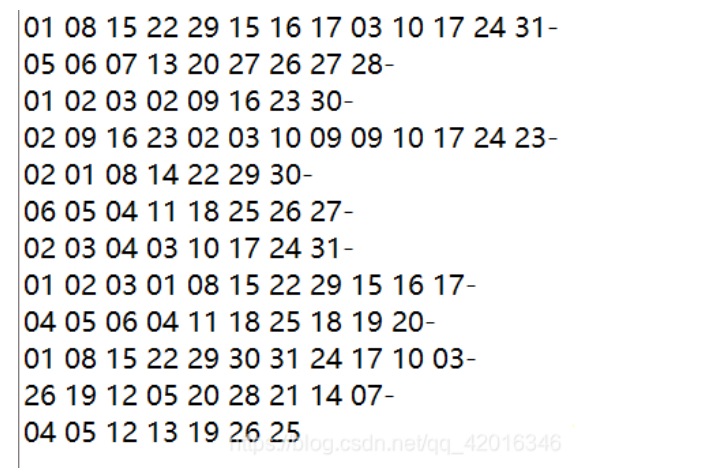

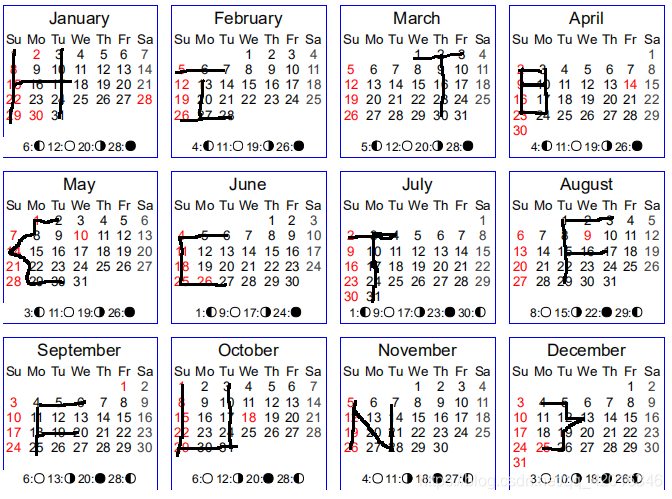

2017_Dating_in_Singapore

按中间的-分隔数字,刚好是12行,都是十进制数,不足10的在前面补0,将数字按顺序在图中标出来,发现flag

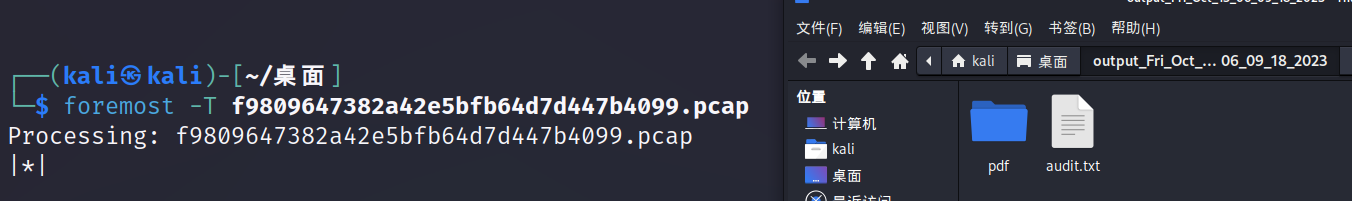

simple_transfer

下载是个.pcap文件

分离发现pdf,建议使用foremost,因为用binwalk发现pdf损坏

直接打开pdf

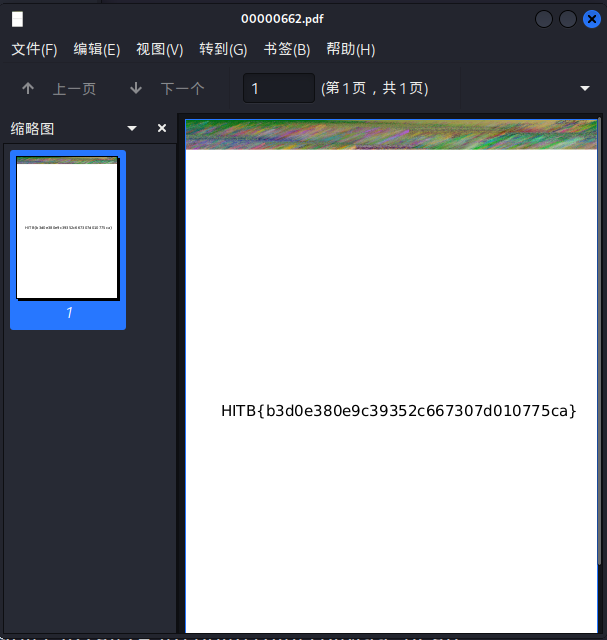

HITB{b3d0e380e9c39352c667307d010775ca}

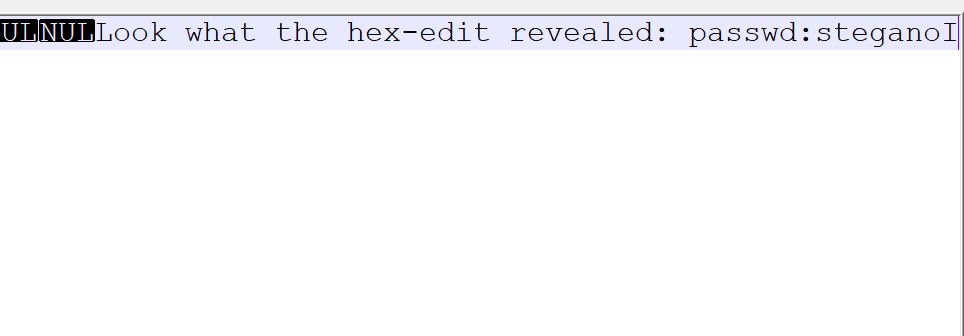

Training-Stegano-1

下载是个bmp文件

bmp:Windows操作系统中的标准图像文件格式

图片上就一个点,很抽象,结合题目描述:这是我能想到的最基础的图片隐写术

直接010打开或者notepad++都行

flag:steganoI

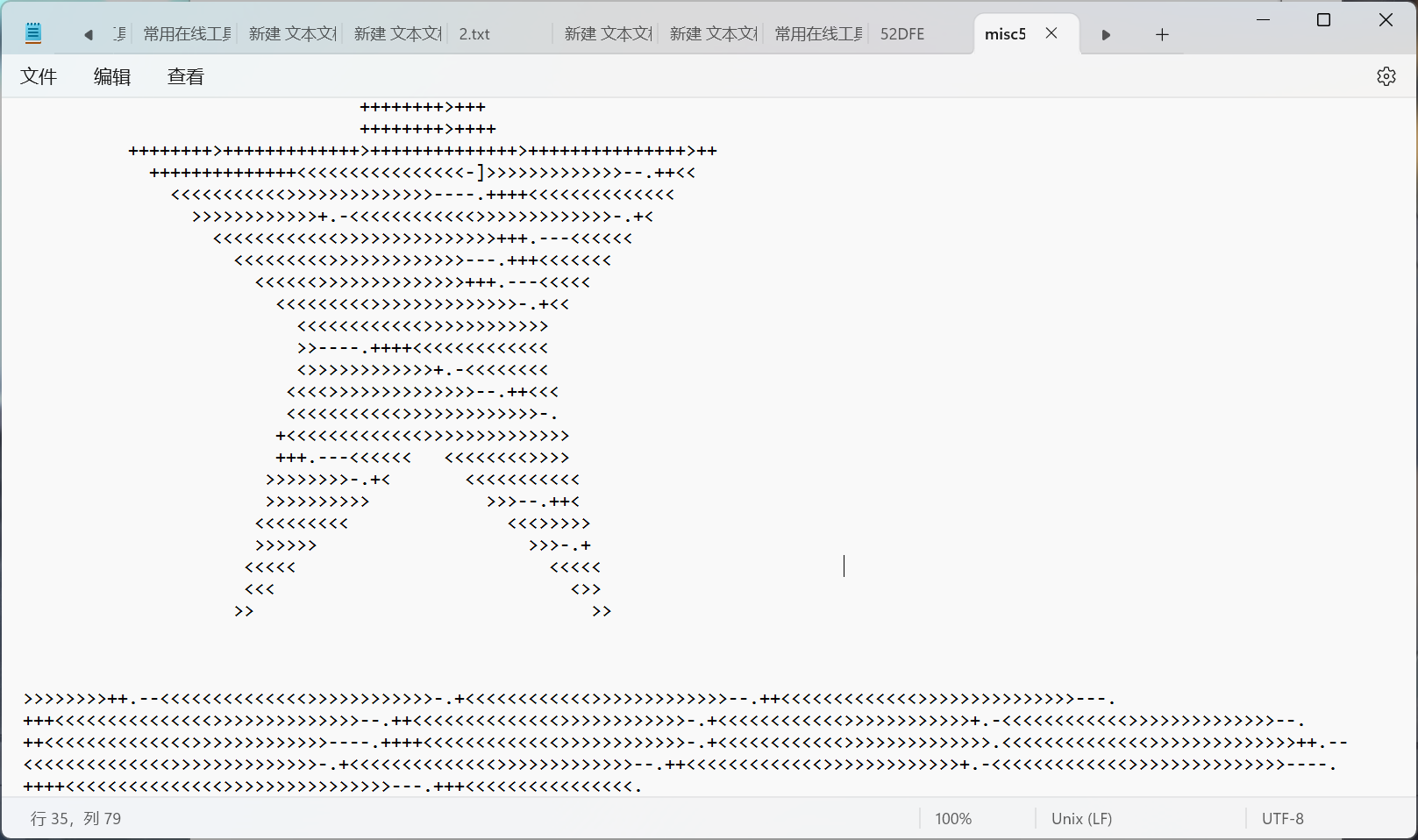

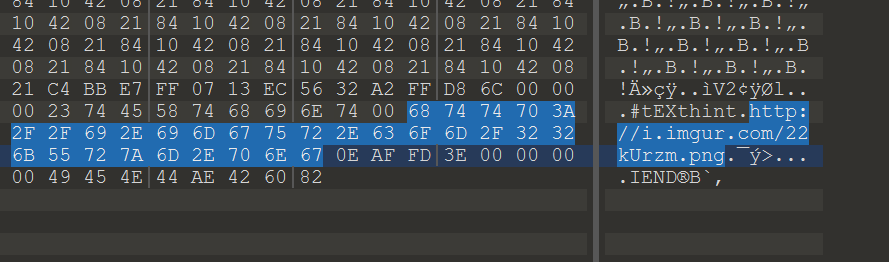

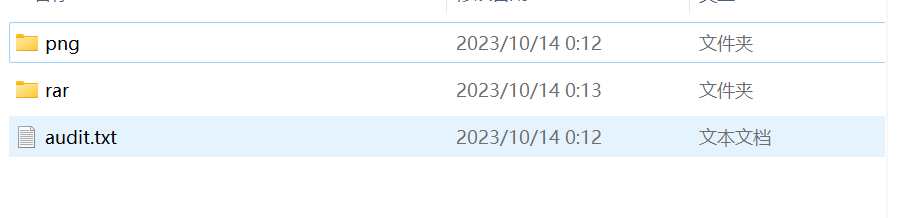

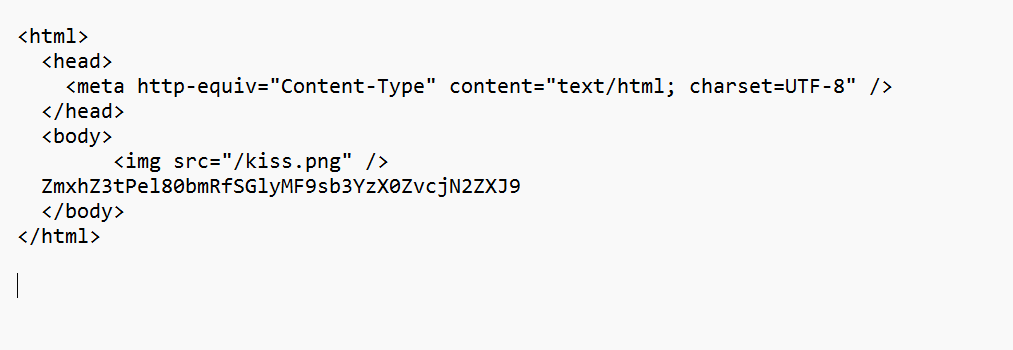

下载解压后是

直接记事本打开

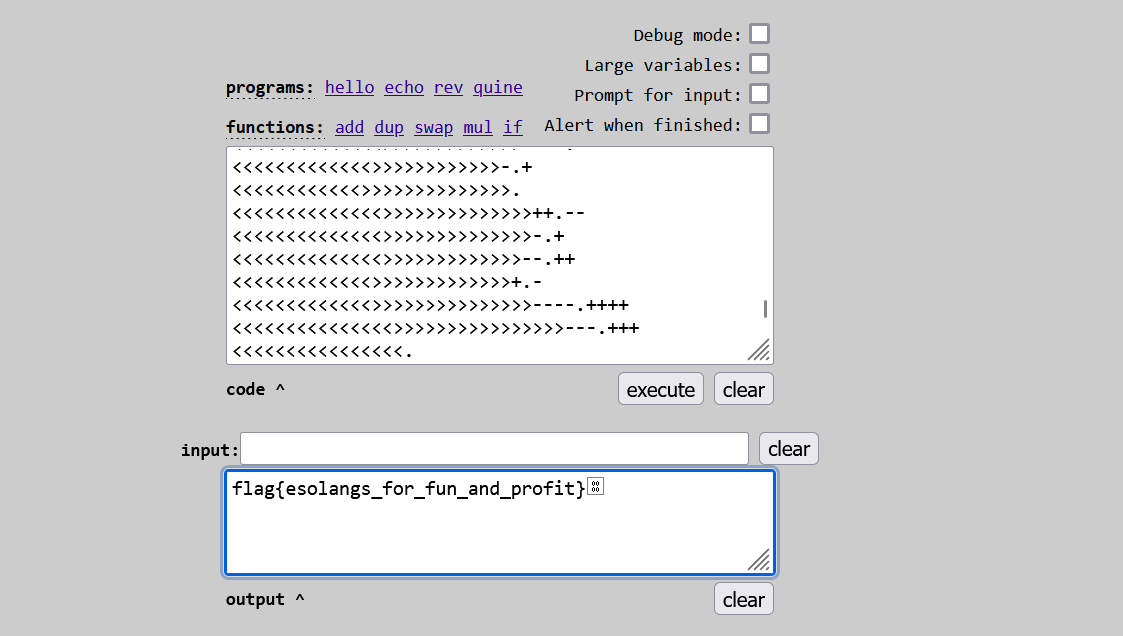

brainfuck在线解释器:http://esoteric.sange.fi/brainfuck/impl/interp/i.html

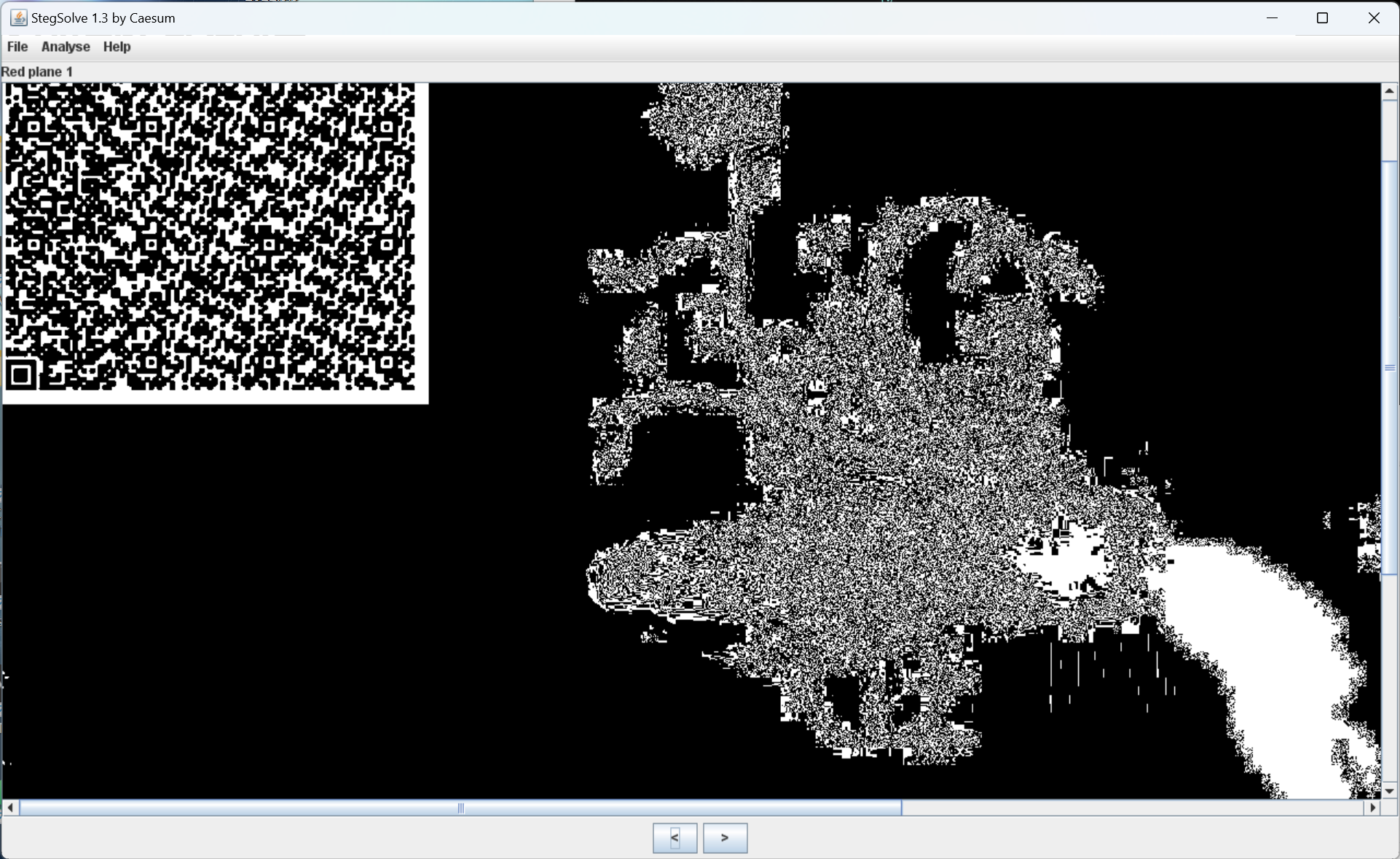

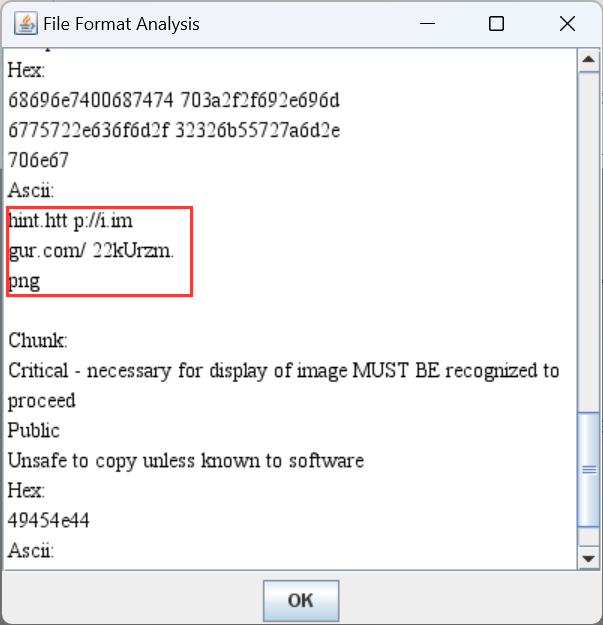

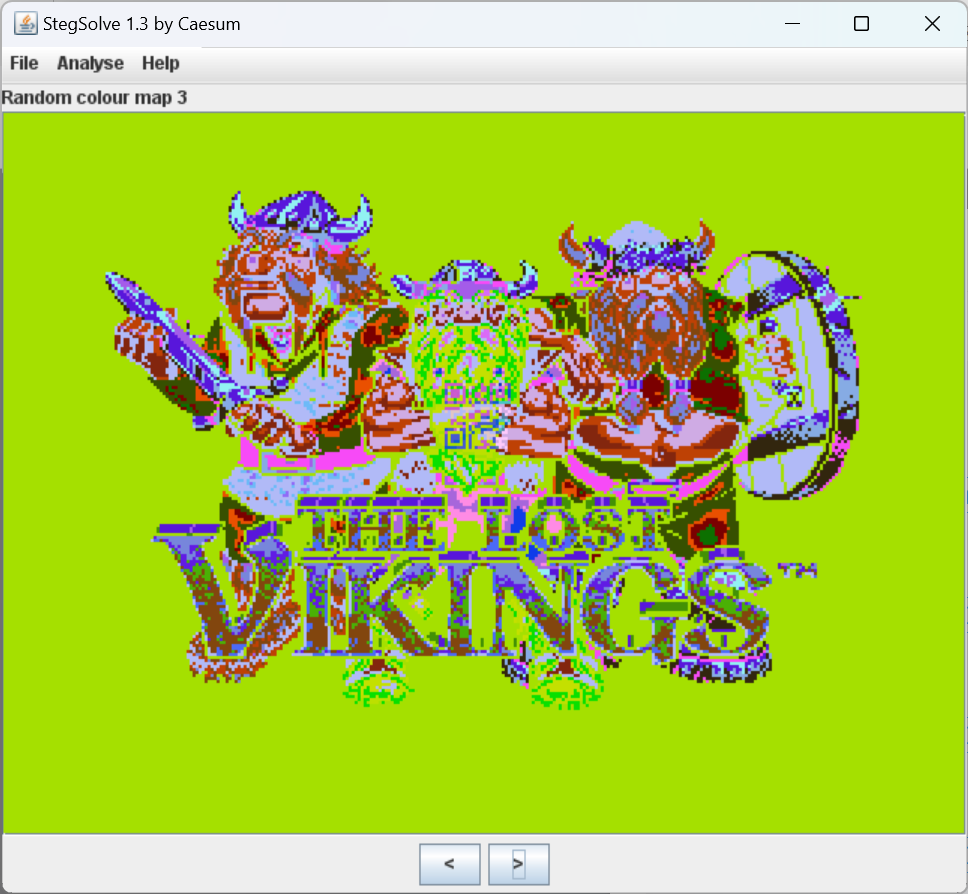

010打开发现png头,就改后缀为png,放到stesolve里面也没什么发现,ok,不会了

看了wp发现竟然这里有hint

中间居然有个二维码

直接扫不出来,wp说可以使用ps将两个比较清晰的二维码拼成一个完整的直接扫,但我没有ps。010打开,文件末尾有一个网站可以下载一个图片,然后使用python脚本

那个图片下不来,但是知道后面只要用python脚本跑一下

其他解法:https://blog.csdn.net/m0_56161093/article/details/122471779

János-the-Ripper

没什么好说的,直接改成.zip后缀,密码爆破即可。

发现这里面的题目普遍不给文件后缀

Test-flag-please-ignore

打开

直接16进制转字符串

hong

解压后是MP3格式,但是用音频软件打不开,那就分离试试

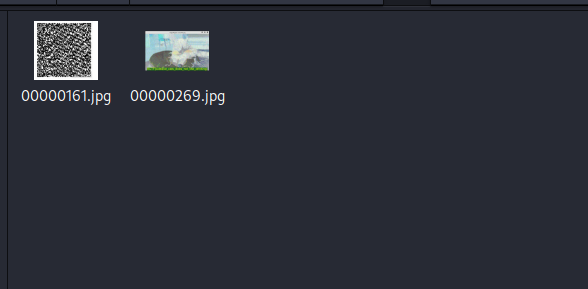

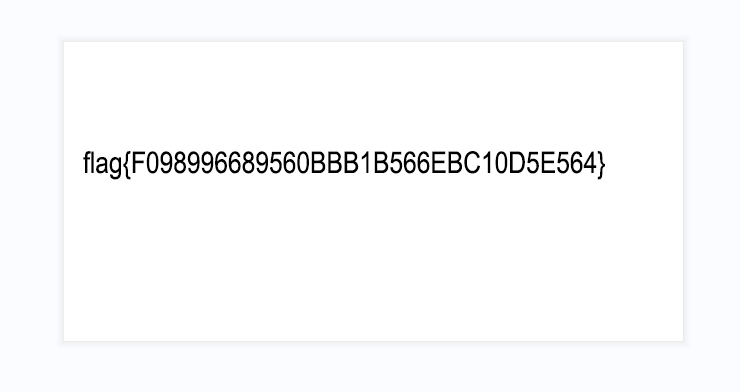

第一张图片扫码后是

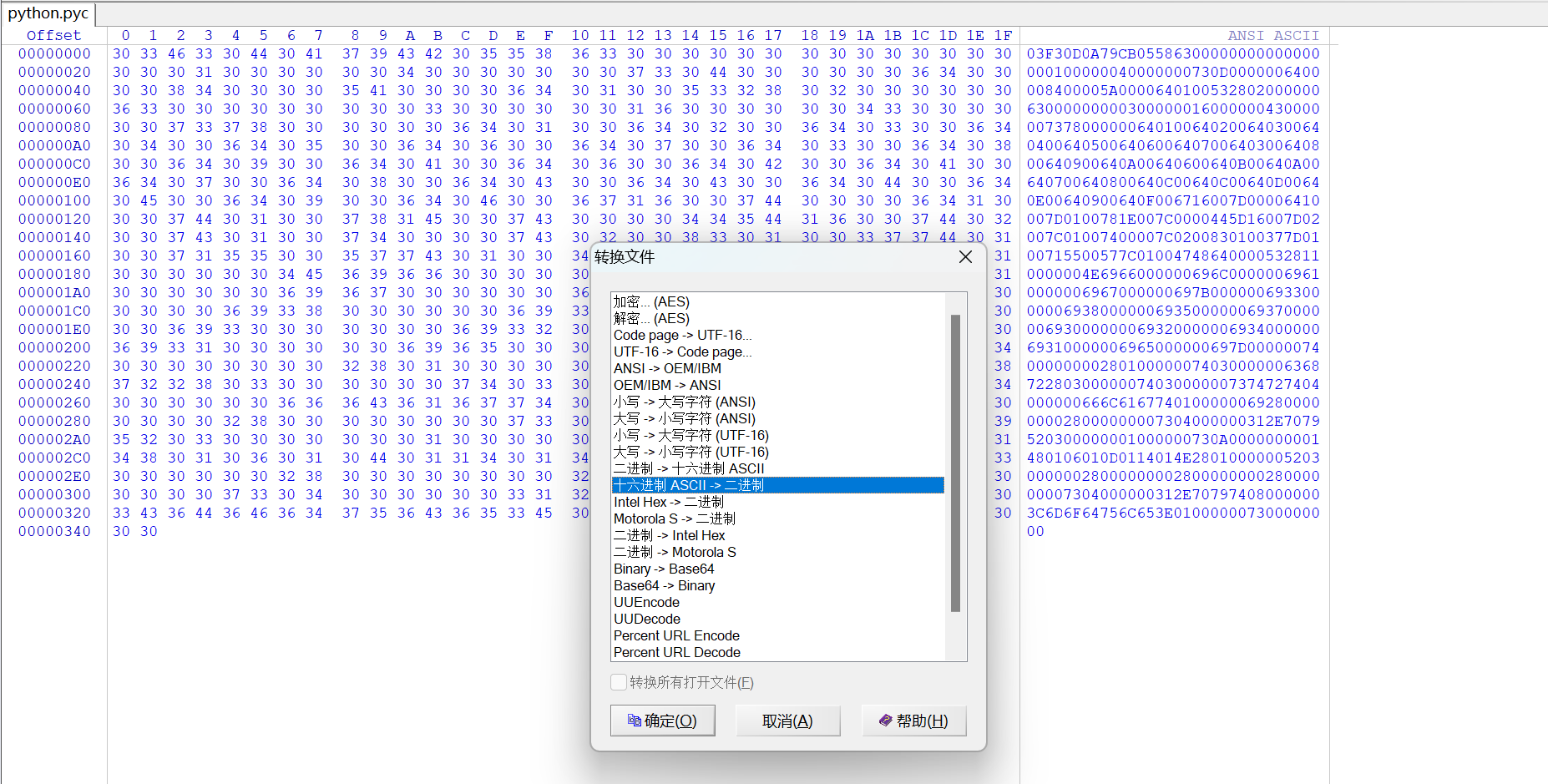

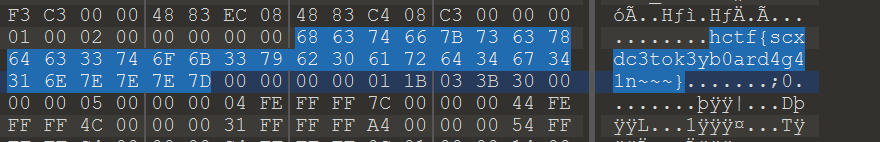

1 | 03f30d0ad41db4576300000000000000000100000040000000730d0000006400008400005a00006401005328020000006300000000030000000700000043000000734b0000006401006402006403006404006405006406006407006707007d00006408007d0100781e007c0000445d16007d02007c01007400007c0200830100377d0100712800577c010047486400005328090000004e694d0000006972000000692e0000006948000000696f000000696e0000006967000000740000000028010000007403000000636872280300000074030000007374727404000000666c6167740100000069280000000028000000007304000000612e7079520300000001000000730a00000000011b0106010d0114024e280100000052030000002800000000280000000028000000007304000000612e707974080000003c6d6f64756c653e010000007300000000 |

是”适合作为桌面”那一题的解法,但是修改代码并运行发现不是flag

另一张图片

misc_pic_again

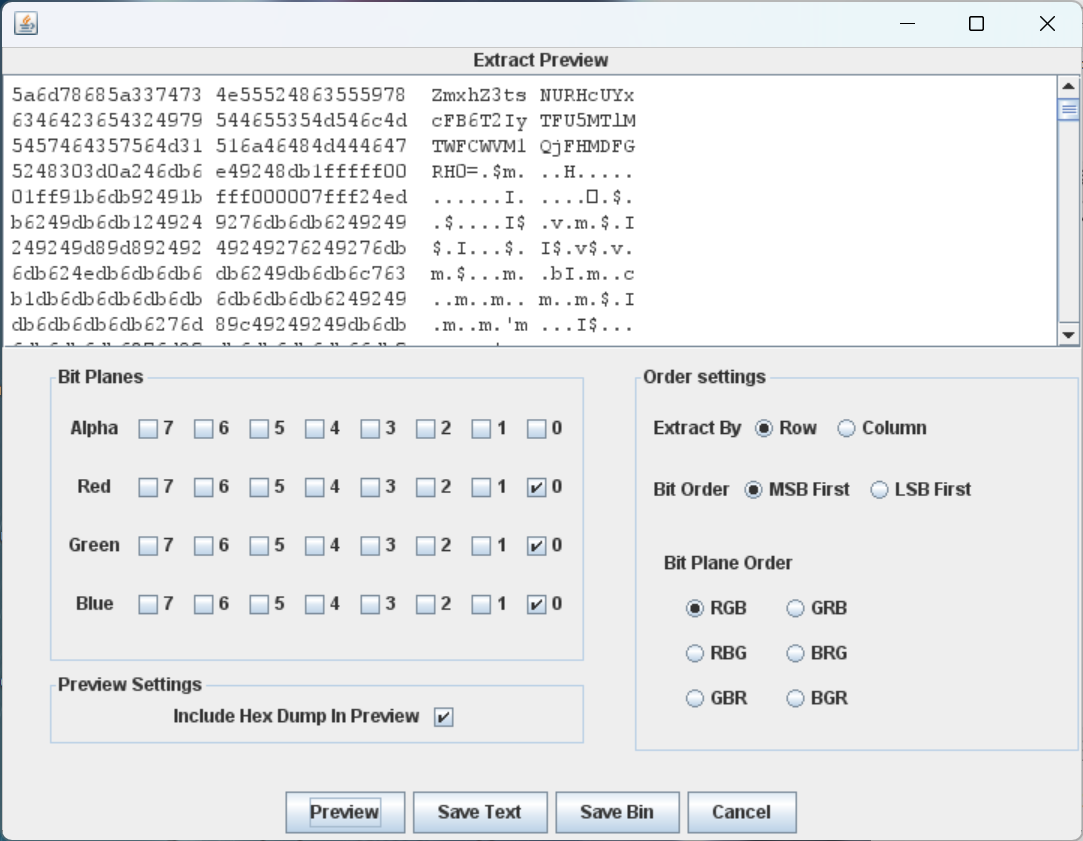

一张png图片

lsb隐写,藏了一个zip文件,保存出来,解压出来是一个1文件,然后嘞,010搜flag发现没有,其实搜索词应该是hctf,或者{

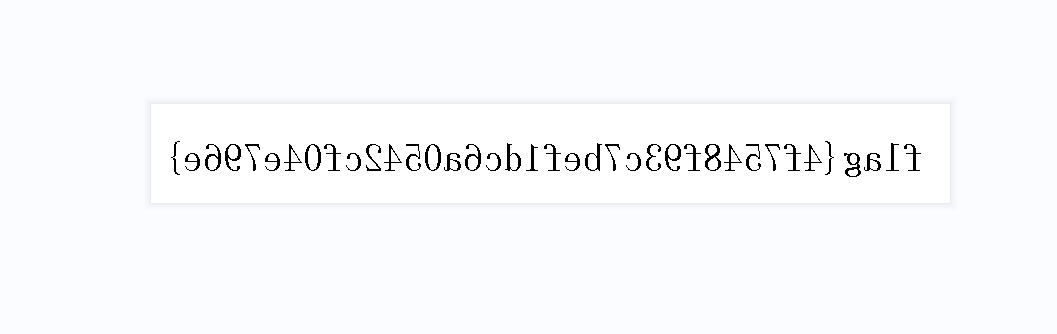

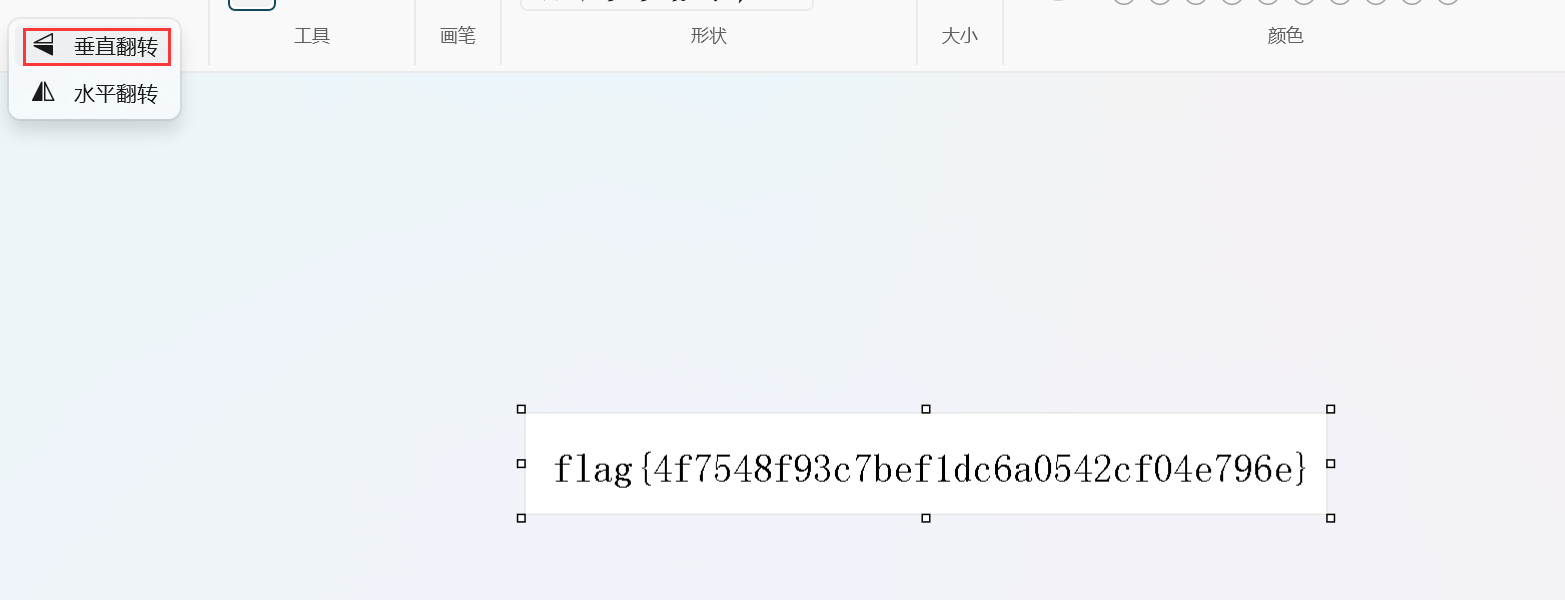

reverseMe

hit-the-core

.core文件,直接strings查找字符,这里就考验细心了,XCTF每个相隔4个字符

1 | num='cvqAeqacLtqazEigwiXobxrCrtuiTzahfFreqc{bnjrKwgk83kgd43j85ePgb_e_rwqr7fvbmHjklo3tews_hmkogooyf0vbnk0ii87Drfgh_n kiwutfb0ghk9ro987k5tfb_hjiouo087ptfcv}' |

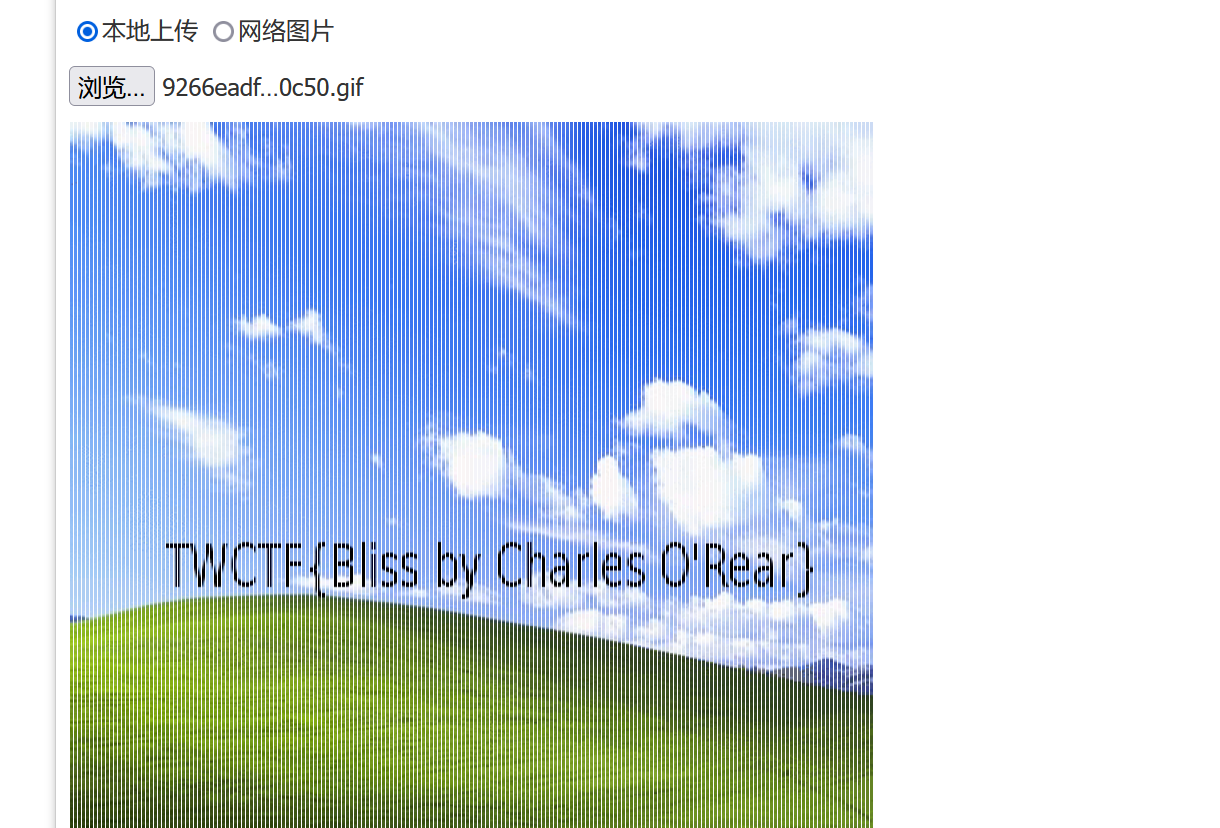

打开是一个抽象的gif???

这题的意思就是把每一帧按从左往右拼接起来就是flag,wp有人是用kali的convert和montage,或者是python脚本,但是直接网站一键分解即可

gif动态图分解:https://tu.sioe.cn/gj/fenjie/

只能说nb,TWCTF{Bliss by Charles O’Rear}

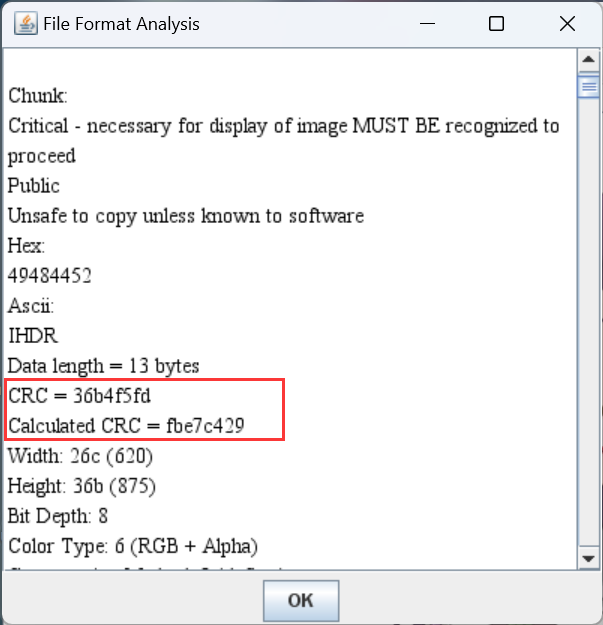

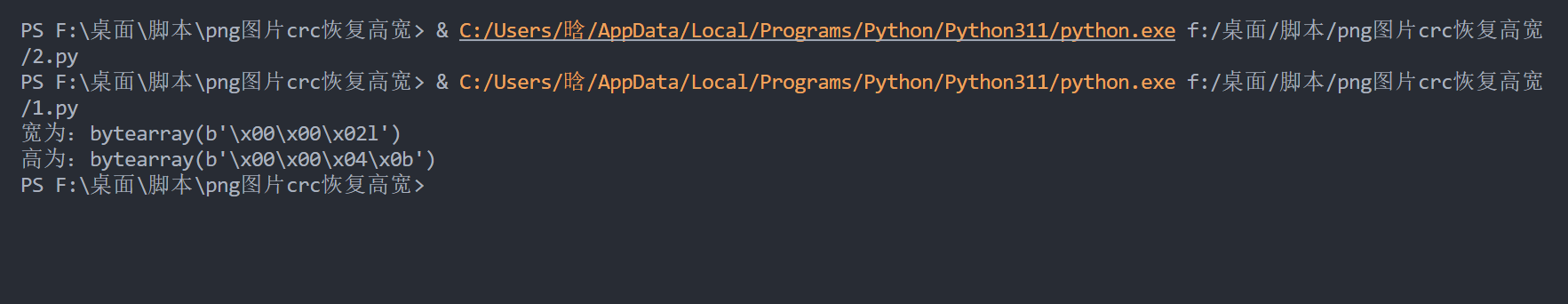

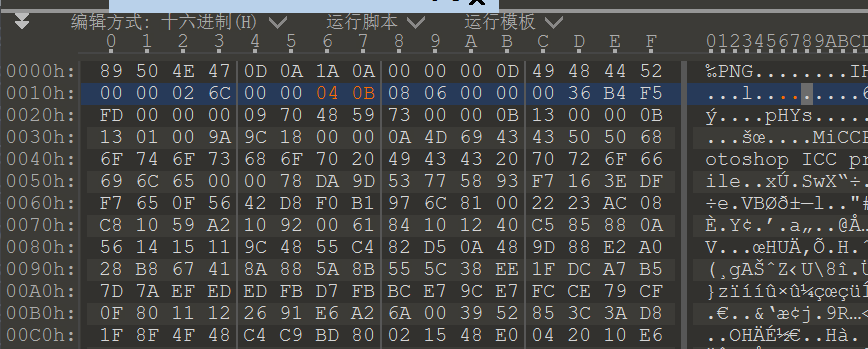

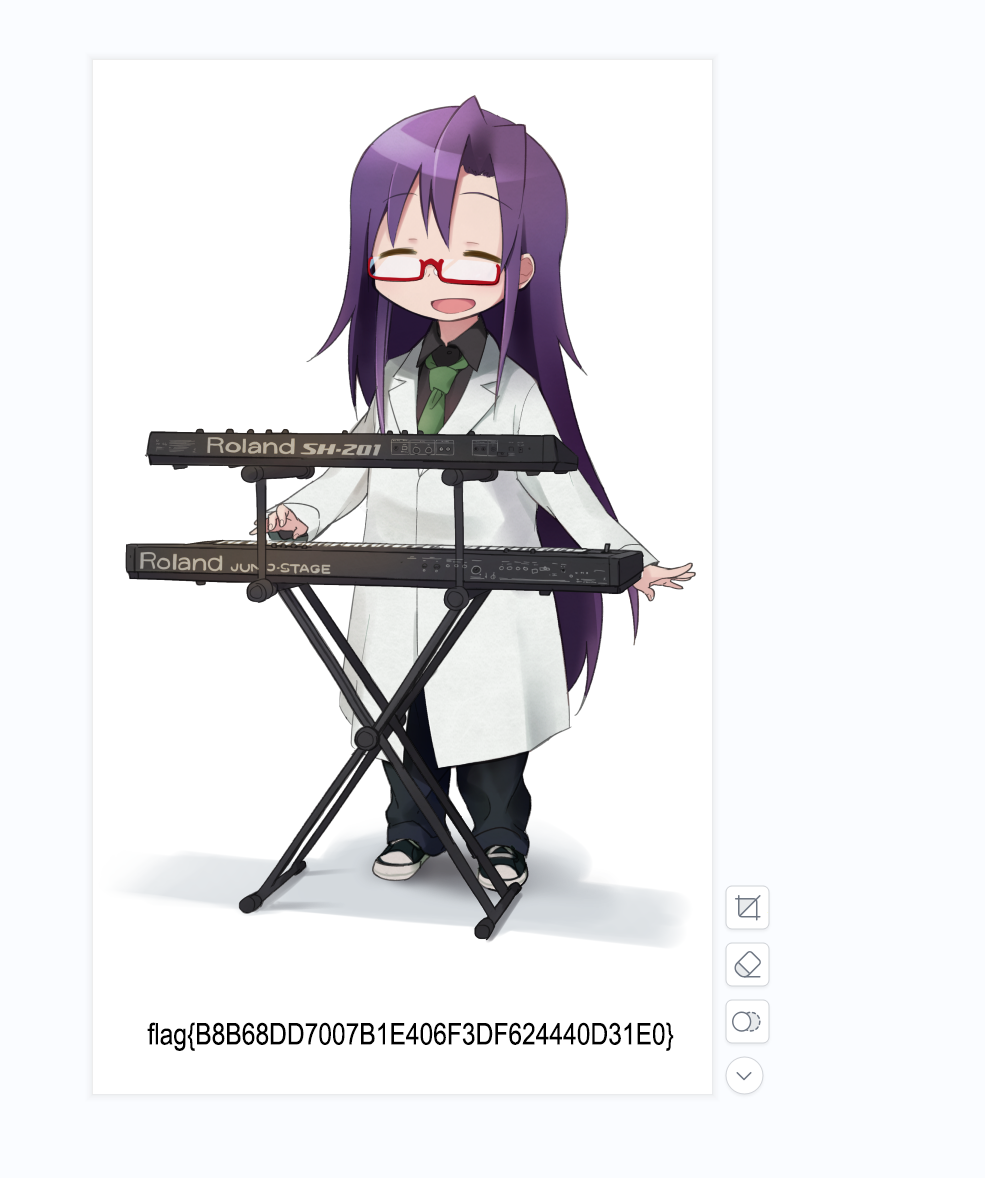

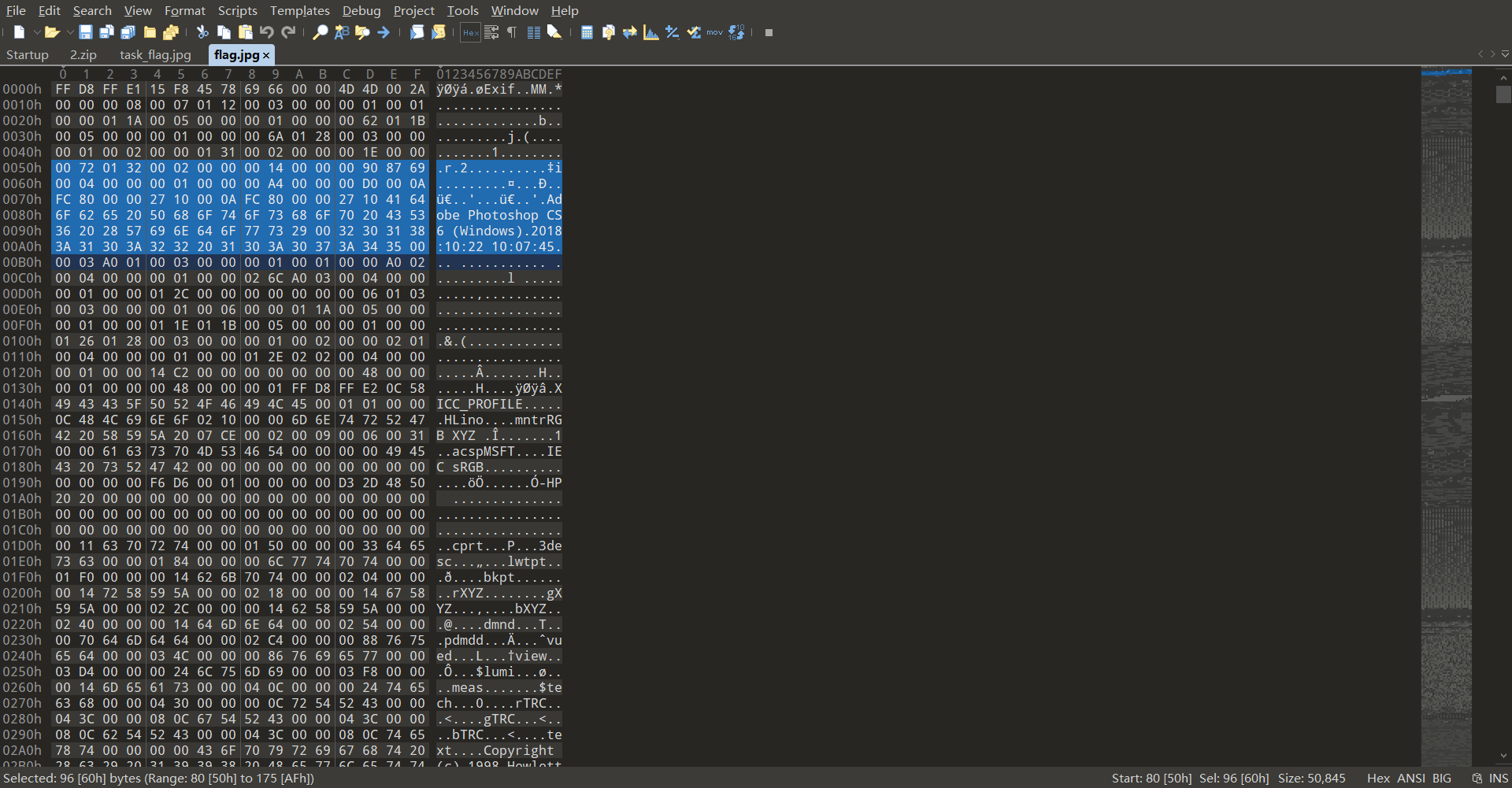

normal_png

一张图片

发现crc不对,可能是图片高度有问题

题目是一个gif,010打开,发现末尾是类似base的字符,解码两次出flag

密钥是ISCC

a_good_idea

rar文件解压出

hint.txt: try to find the secret of pixels

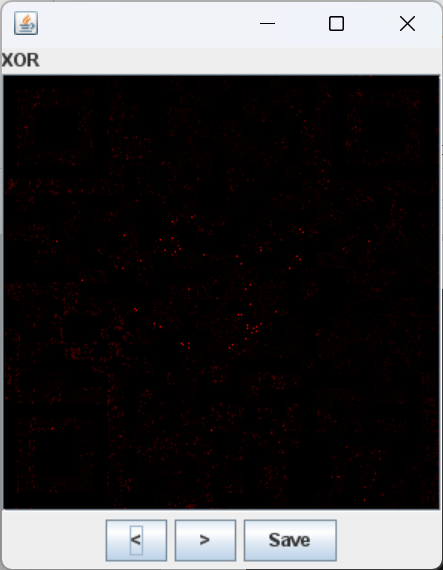

我们使用stegsolve联合两个图片

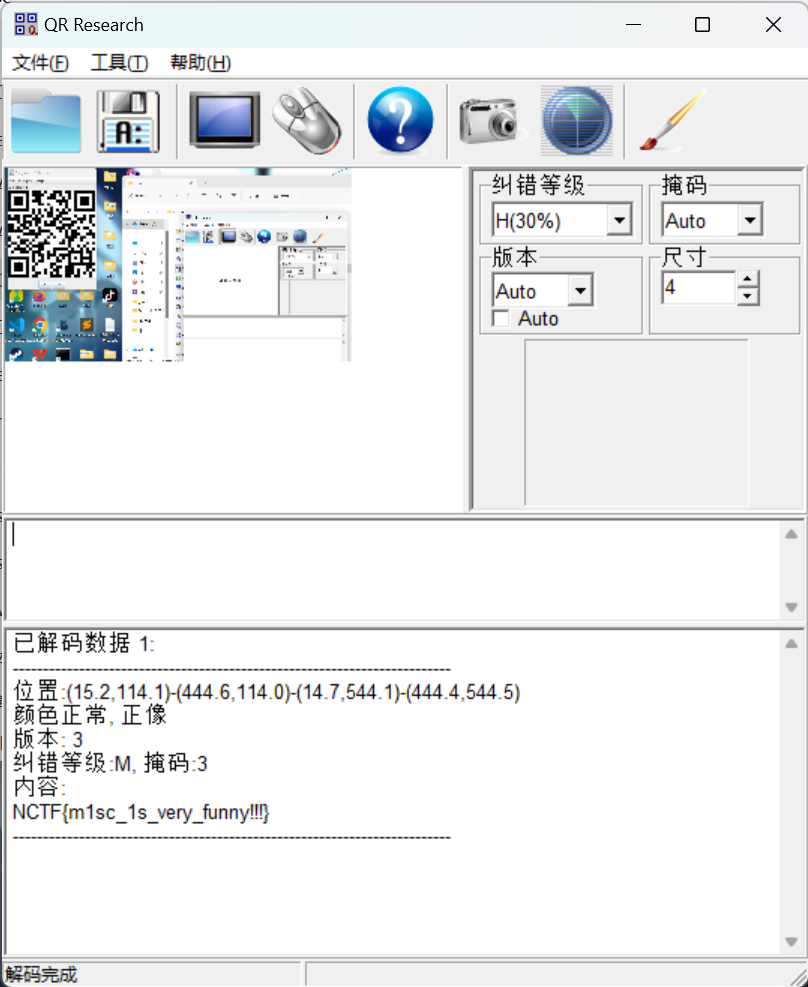

然后save保存,再用stegsolve打开,发现二维码

NCTF{m1sc_1s_very_funny!!!}

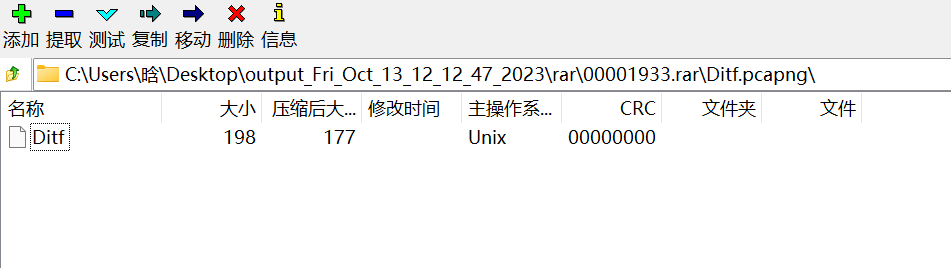

Ditf

打开是一张图片,010打开发现尾部不是png尾,说明里面有东西,foremost分解出来

但其实一开始是有发现图片的高度不对,CRC爆破发现

是rar的密码,输入密码

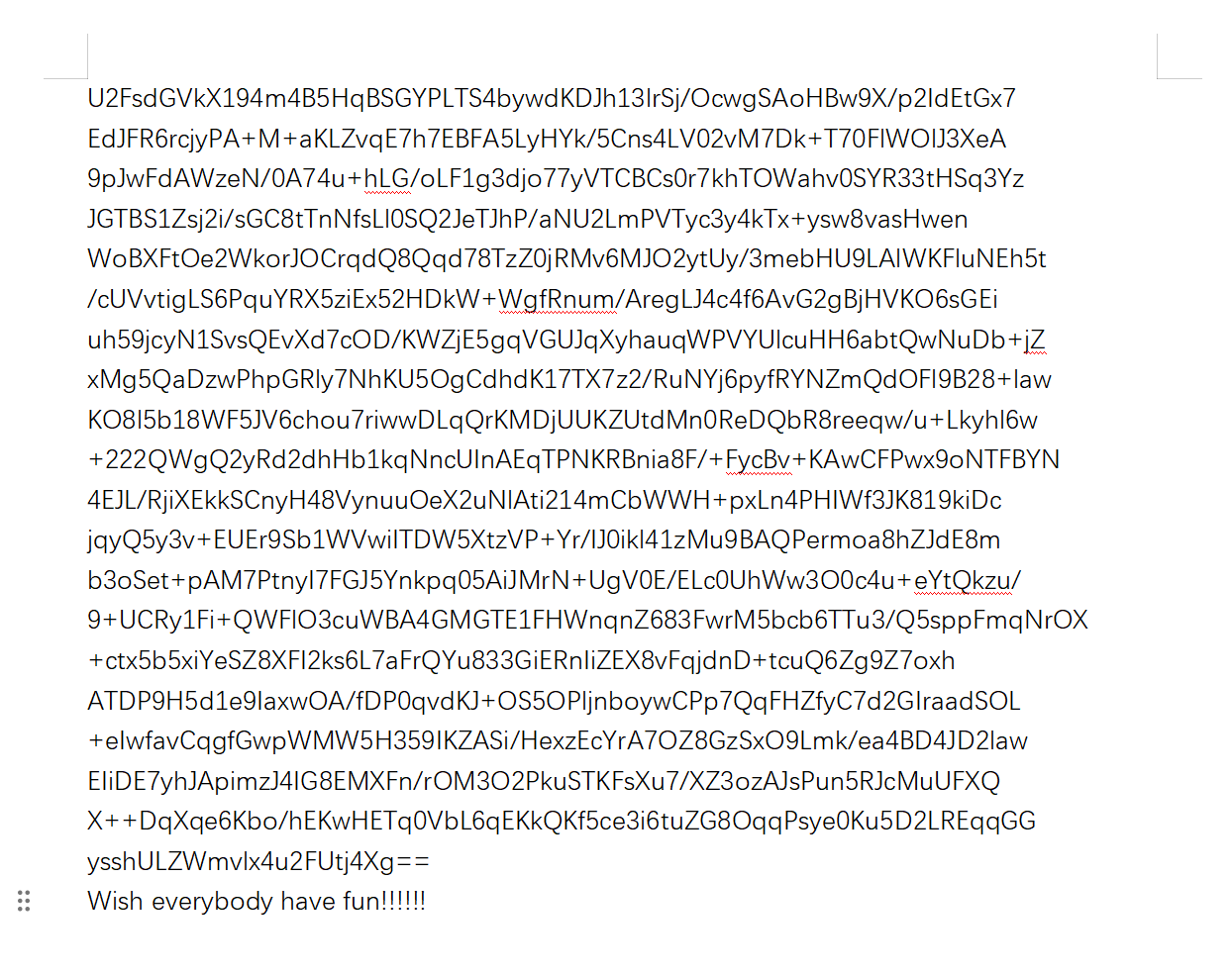

记事本打开

miss_01

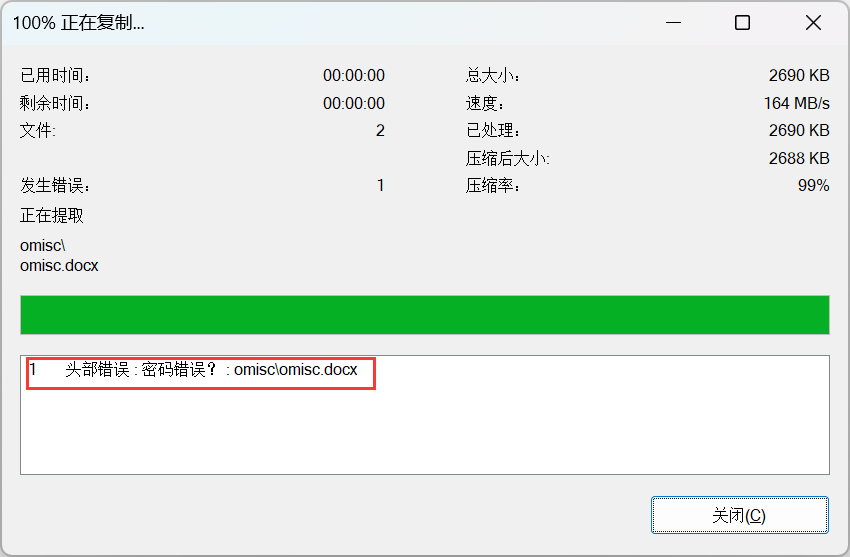

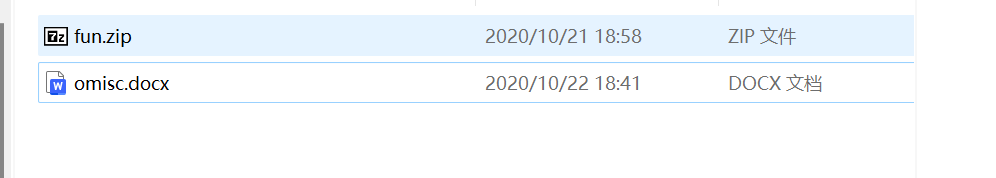

解压,唉?

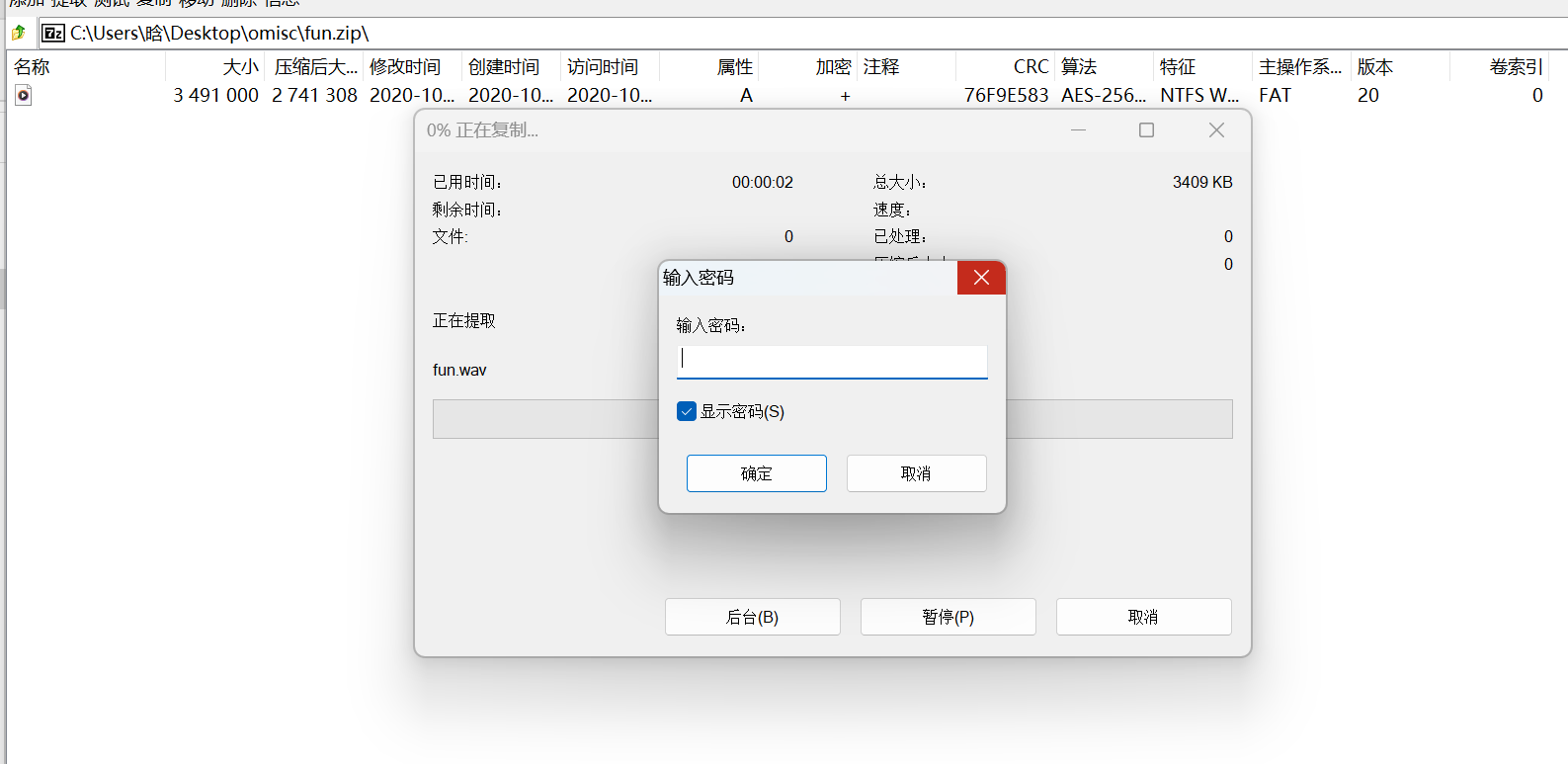

docx是空的,我们再看看zip文件,是wav,但是要密码

问题就是zip文件损坏,扔到zip修复大师修复后打开,打开docx,题目名是miss,所以想到有没有隐藏字符

确实是有

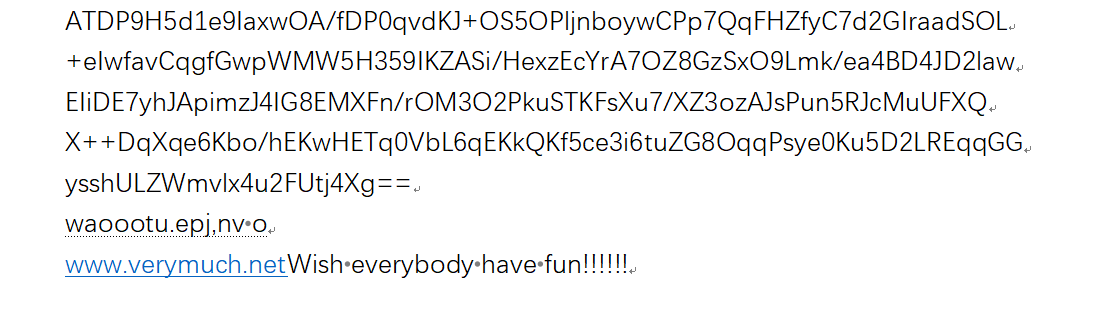

搜一下这个线索waoootu.epj,nv o,得到线索是希尔加密,密钥就是www.verymuch.net

加密出来的密码是rabbit的密码,进行解密

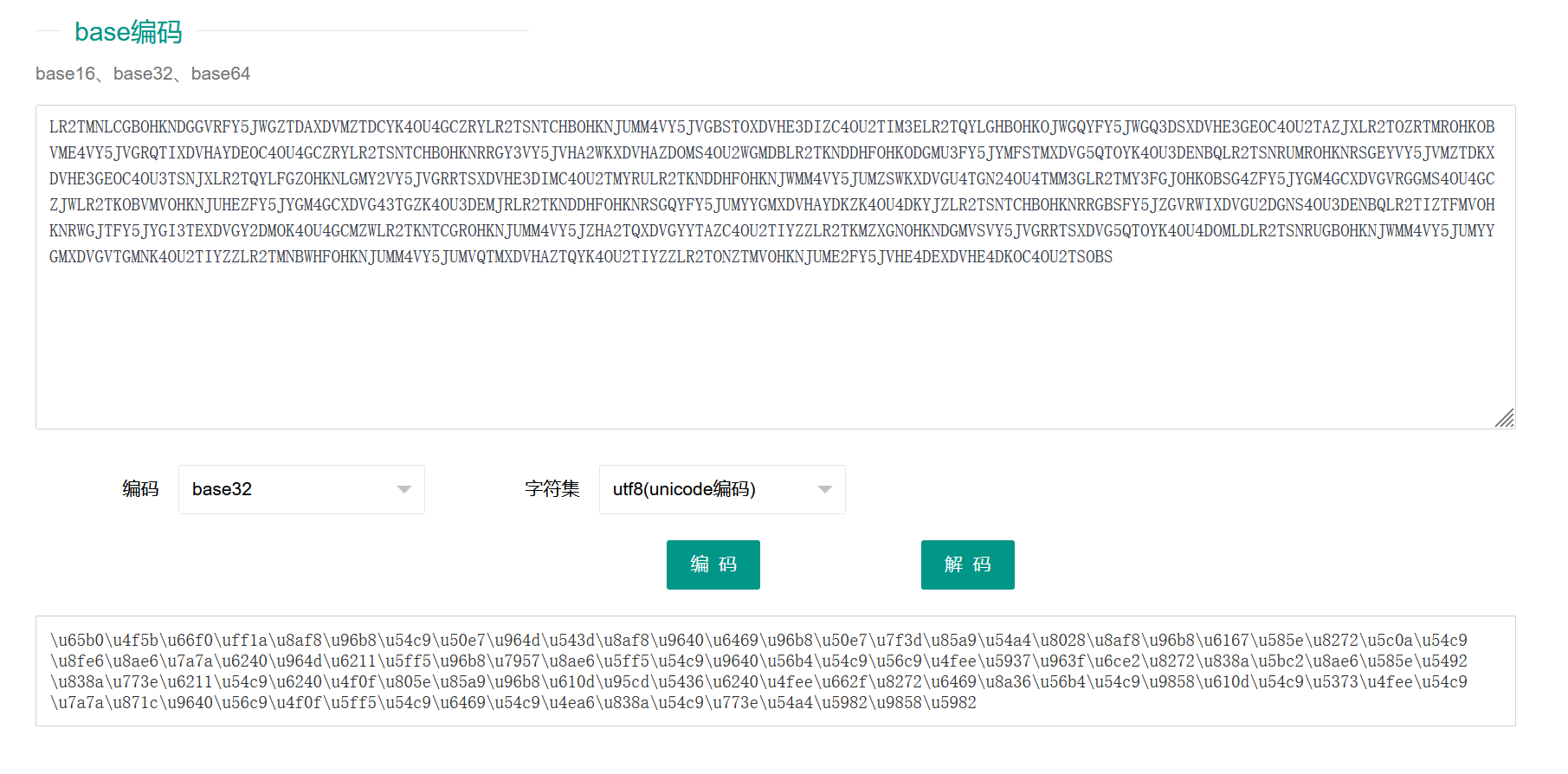

base32解码

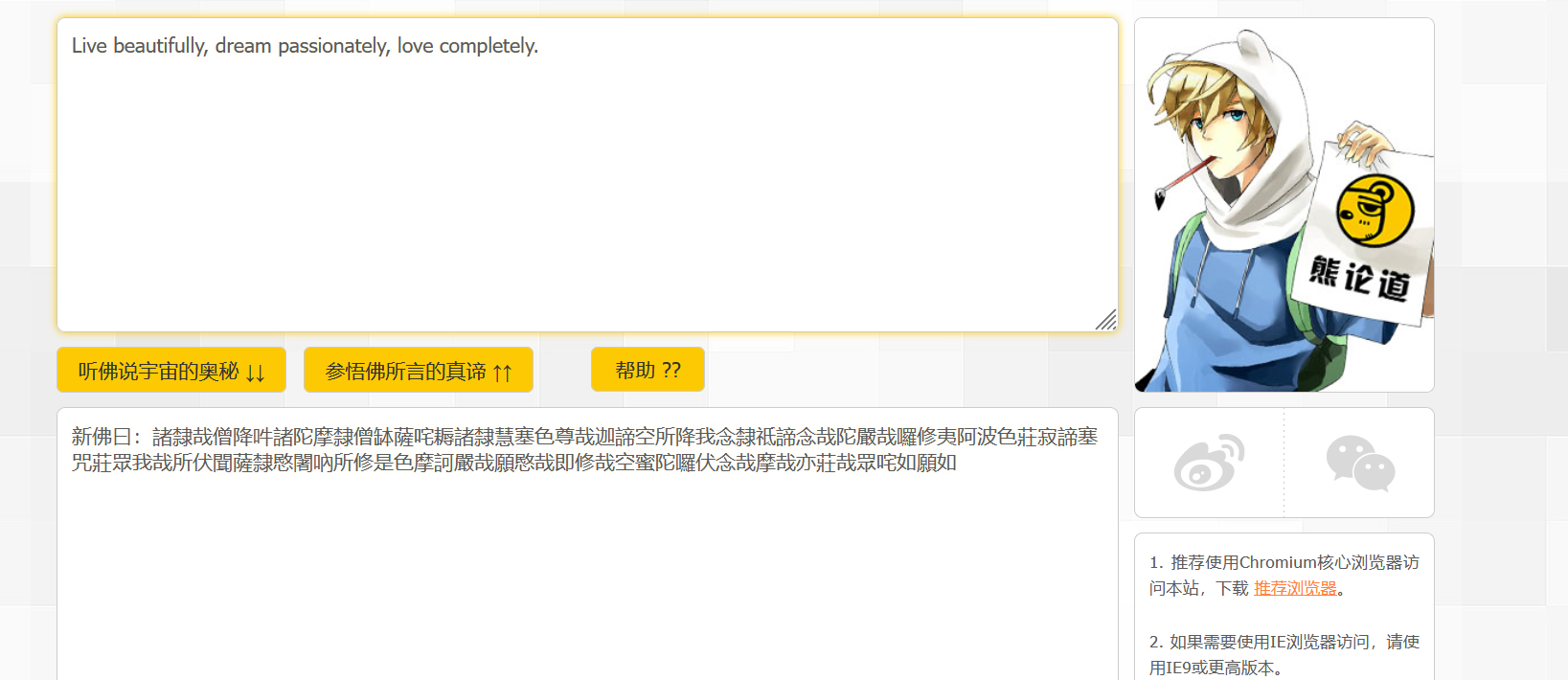

变成新佛曰编码

fun.zip解压密码:Live beautifully, dream passionately, love completely.

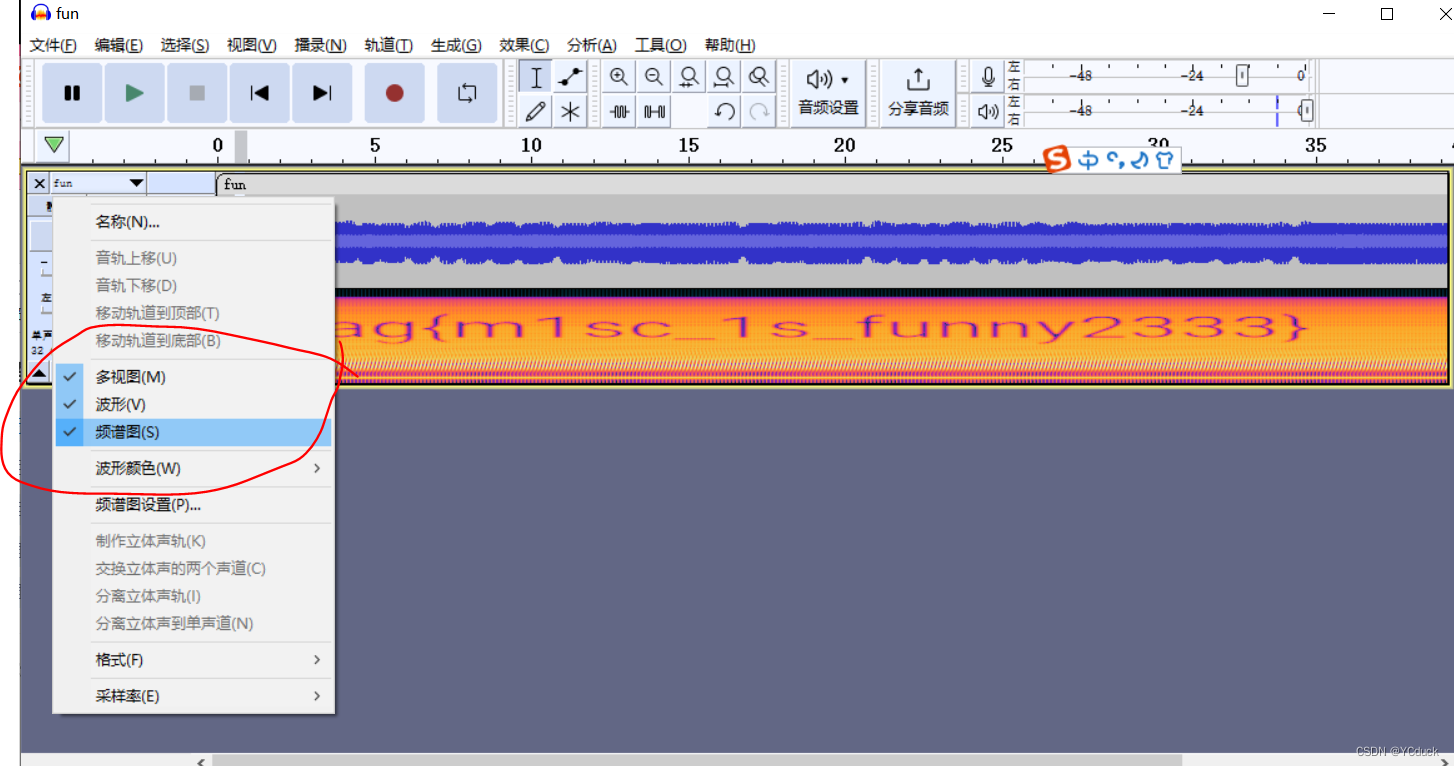

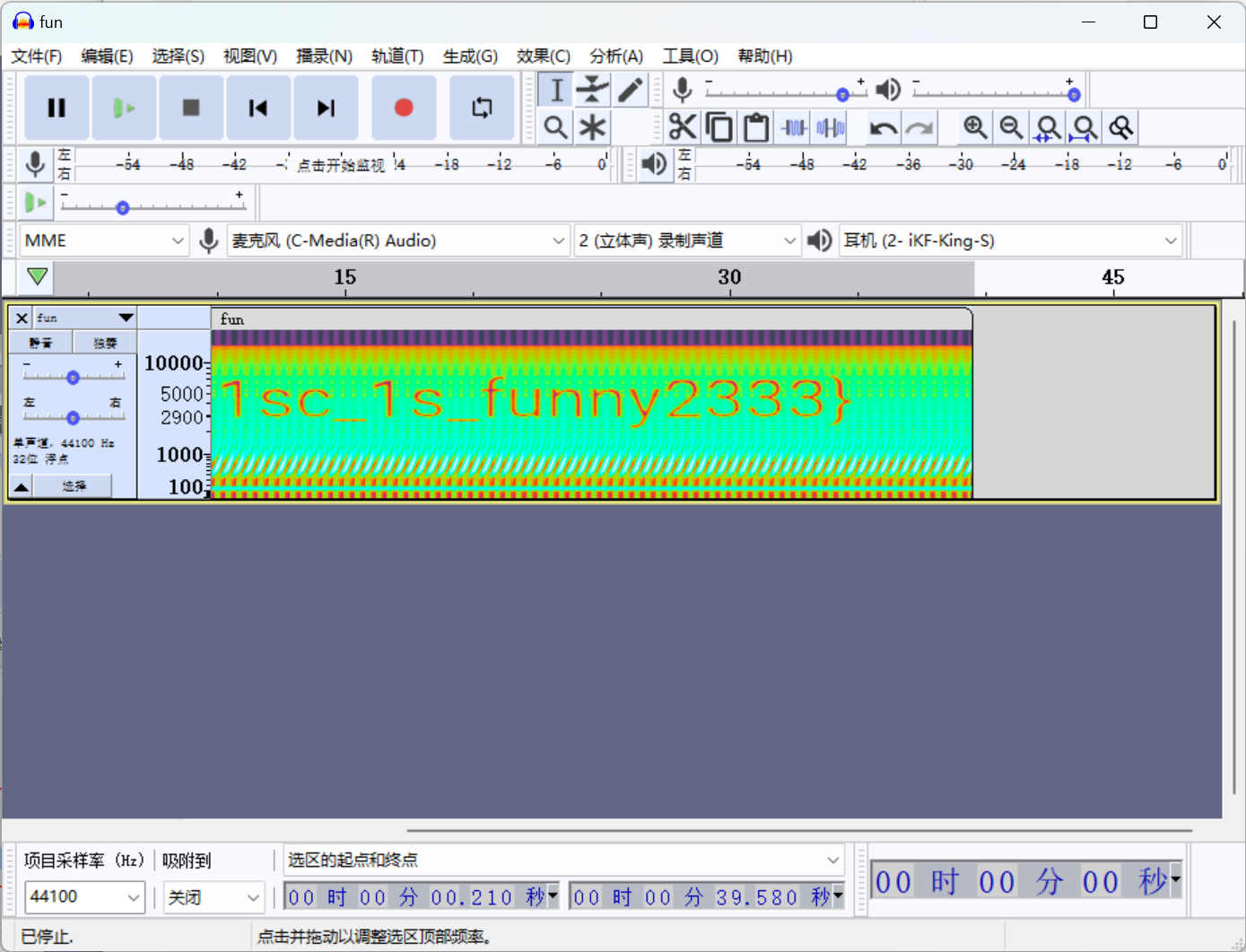

打开音频文件,显示频谱图

flag{m1sc_1s_funny2333}

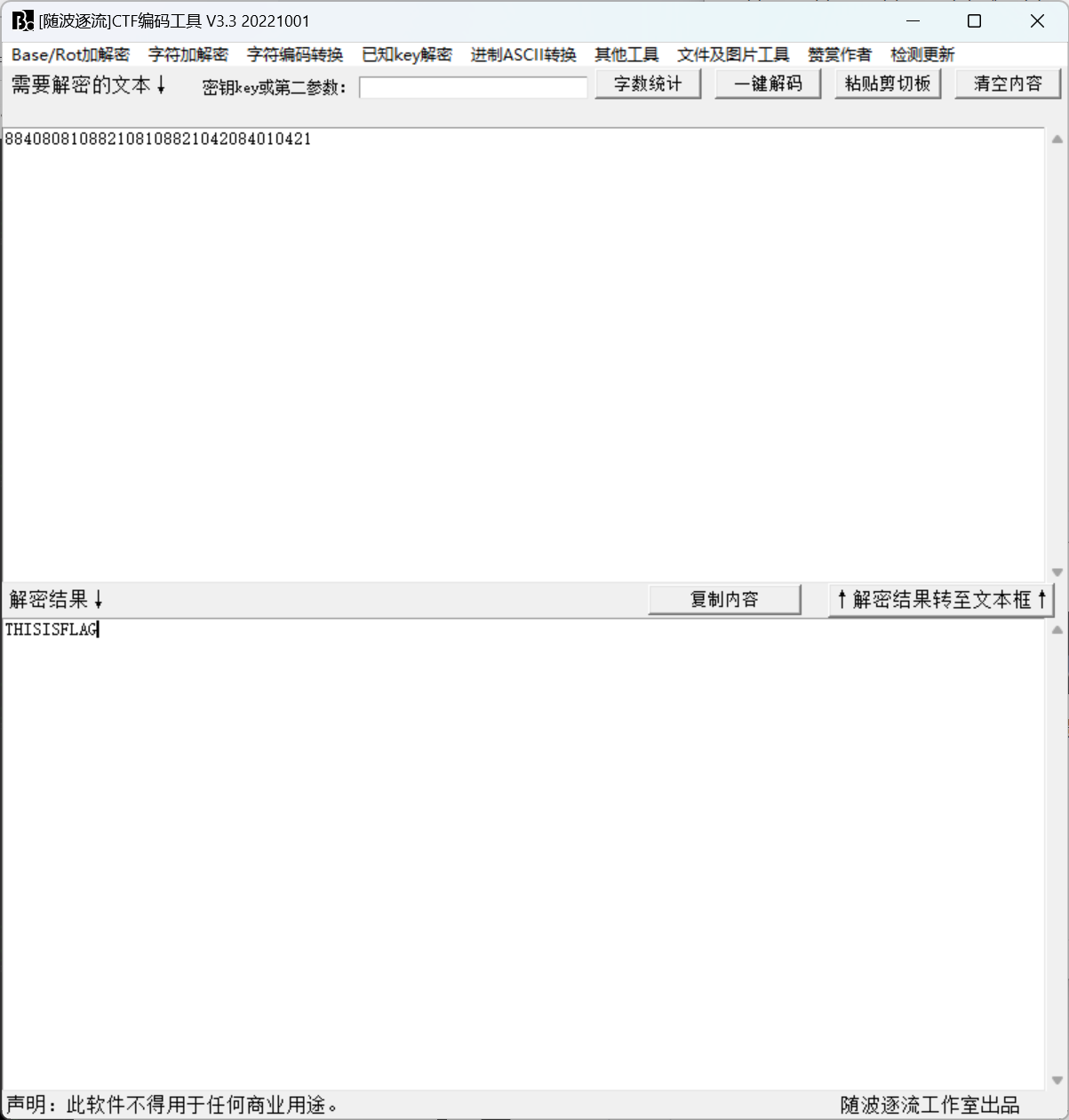

##m0_01

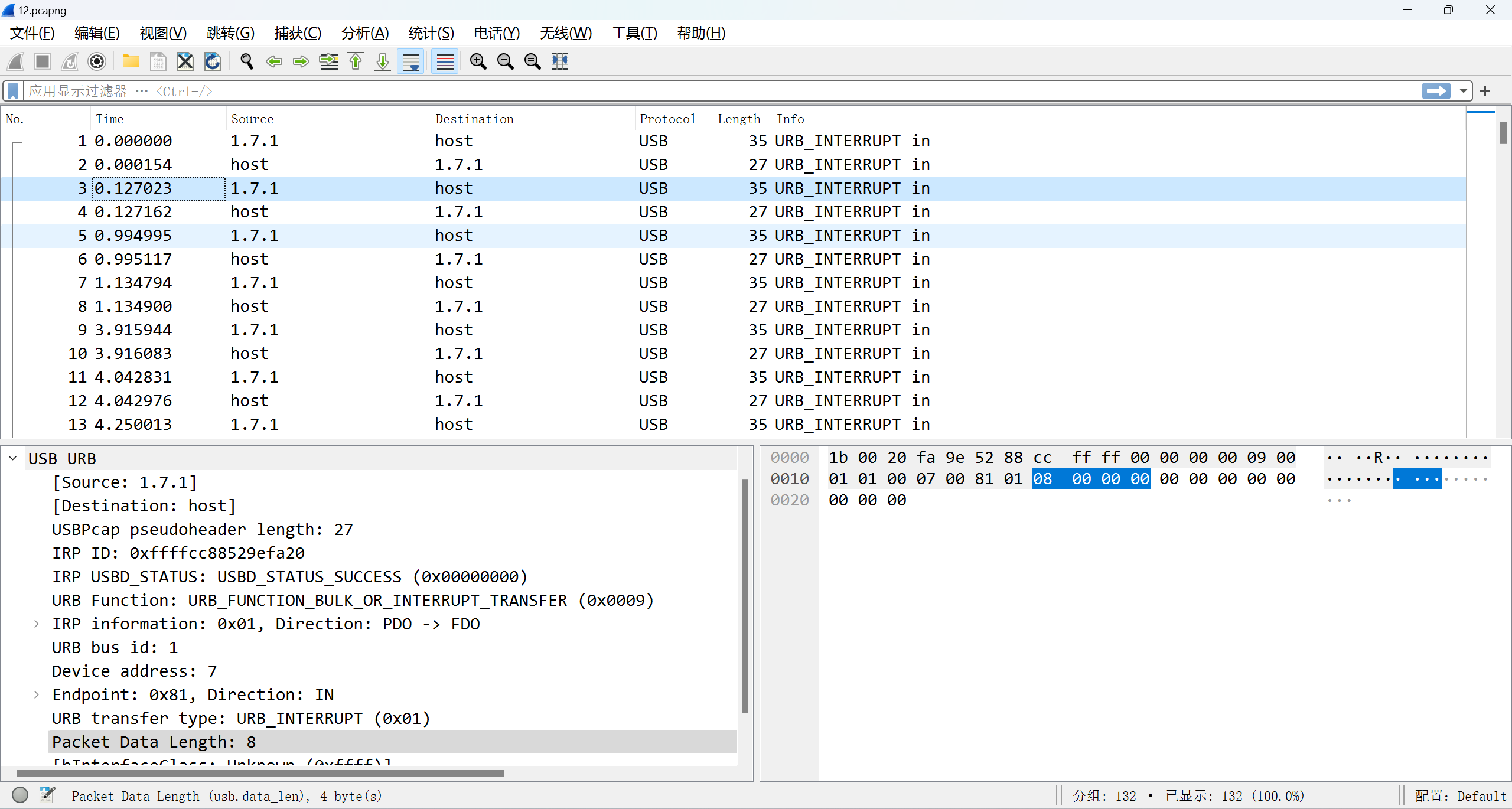

解压是12.pcapng,试着foremost,不行,用wireshark打开

usb流量分析,第一次接触这种题,我们来了解一下一些基础知识

USB协议数据在Leftover Capture Data域中,鼠标流量数据长度为四个字节,键盘流量数据长度为八个字节。

鼠标流量:

1 | 第一个字节:代表按键(00时,代表没有按键;01时,代表按左键;02时,代表当前按键为右键) |

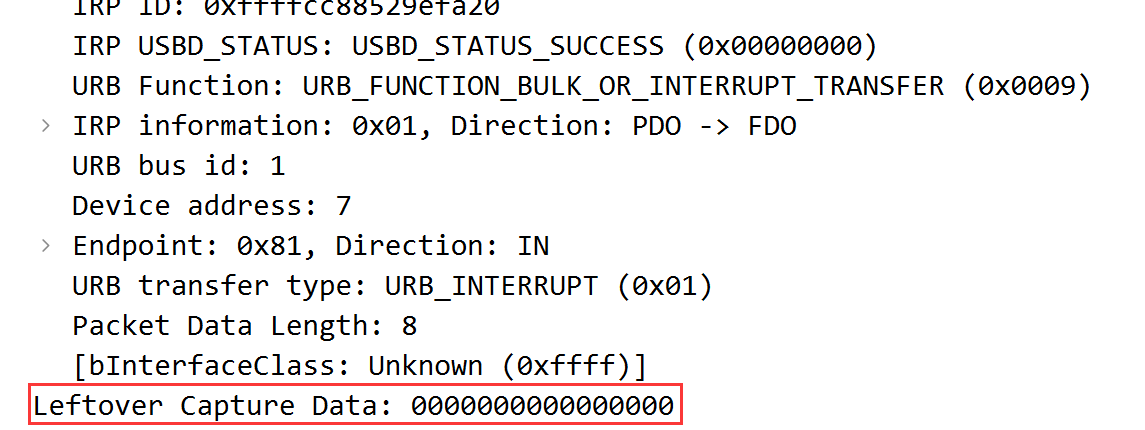

随便打开一个数据包查看Leftover Capture Data域,图示是8字节,所以是键盘流量

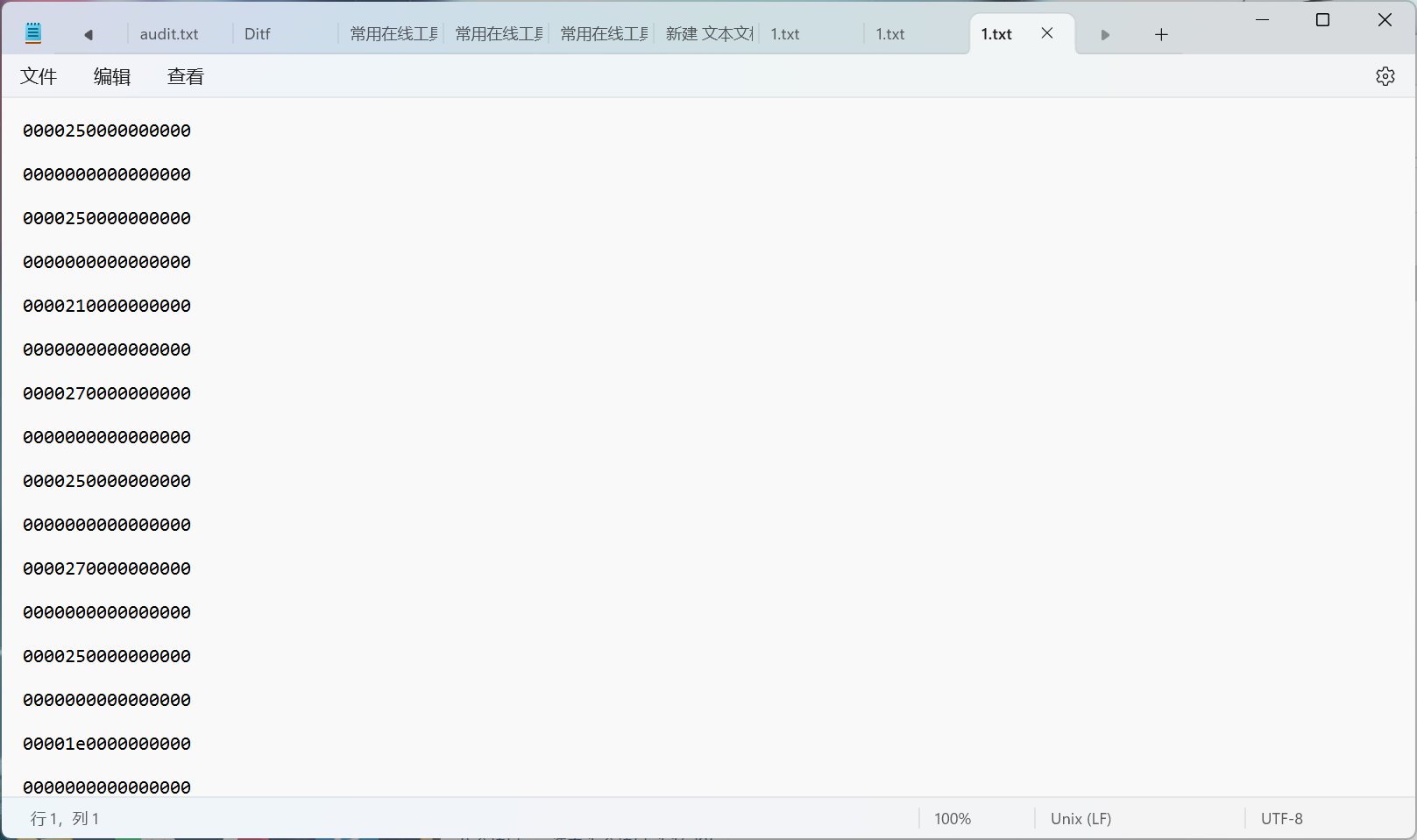

使用kali,在wireshark的tshark工具下将数据提取为文本文件

1 | tshark -r 12.pcapng -T fields -e usb.capdata>1.txt |

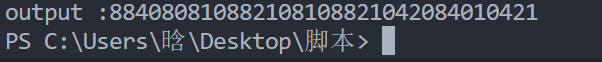

使用键盘流量脚本破解

这段数字只有01248,是云影密码

flag{THISISFLAG}

usb流量分析学习:https://blog.csdn.net/qq_46150940/article/details/115431953

津门杯2021-m1

这题纯纯因为对密码编码不够熟悉,看到base都没有发现

流量分析1

感觉需要计网的知识,不然有点懵

misc2-1

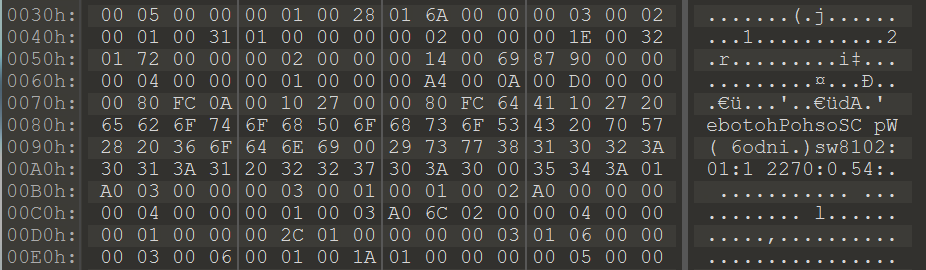

解压打开是一张图片,但是损坏,不能打开,我们使用010打开看看,这样是逆序的图片

正常应该是

使用脚本恢复

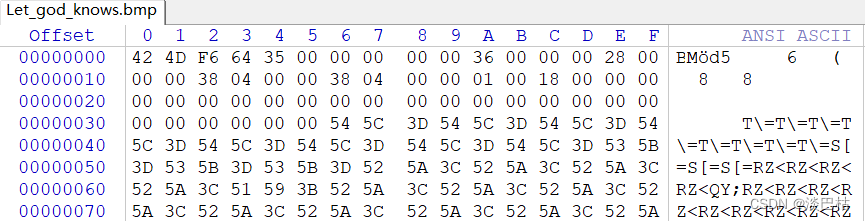

Let_god_knows

开头两个字节是BM,说明是bmp格式的图片